La semana pasada apareció en todos los medios que la CIA, la NSA y el FBI tienen acceso directo a todos los sistemas Windows y MacOSX mediante puertas traseras instaladas en el propio sistema operativo (fuente), asimismo también nos enteramos que el gobierno de los EEUU tiene acceso y posibilidad de escuchar todas las conversaciones, mensajes, emails, chat, etc… de conocidas operadoras americanas (fuente).

La semana pasada apareció en todos los medios que la CIA, la NSA y el FBI tienen acceso directo a todos los sistemas Windows y MacOSX mediante puertas traseras instaladas en el propio sistema operativo (fuente), asimismo también nos enteramos que el gobierno de los EEUU tiene acceso y posibilidad de escuchar todas las conversaciones, mensajes, emails, chat, etc… de conocidas operadoras americanas (fuente).

Anteriormente también supimos que el gobierno chino había ordenado crear puertas traseras que permiten el acceso remoto directamente en circuitos integrados de fabricación localizada en China, lo que le permite tener acceso a cualquier sistema, independientemente del sistema operativo (fuente)

También nos enteramos que Reino Unido está listo para empezar a hacer lo mismo que EEUU y escuchar llamadas, así como grabar y procesar mensajes que aparecen en Internet (fuente).

Todas estas vulneraciones a la intimidad/privacidad tienen una excusa: la lucha contra el terrorismo.

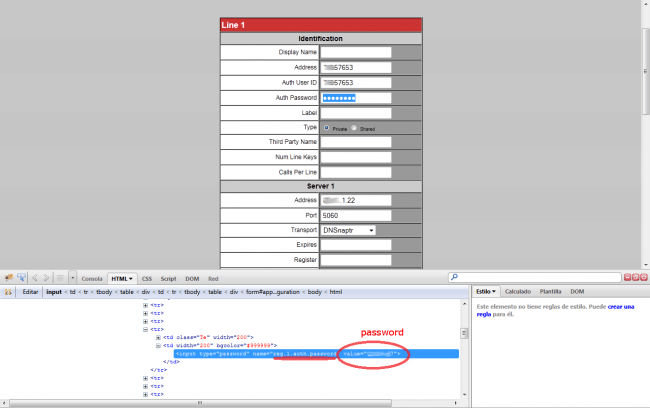

De hecho, desde hace varios años, todas las PBX, todos los operadores y todos los sistemas por los que pasa una conversación, tiene un requisito legal: tiene que ser capaz de realizar escuchas en tiempo real a petición de la policía y generalmente bajo una orden del juez. Cualquier administrador de centralitas conoce formas de escuchar conversaciones, grabarlas, … Todos los operadores de telefonía, o de VoIP tienen que guardar sus logs varios meses por si la policía así lo requiere, por lo que: ¿Cuán seguras son nuestras conversaciones?

La pregunta entonces es fundamental: Sabiendo que los gobiernos tienen las leyes y la capacidad de escuchar conversaciones telefónicas, leer tus emails, tu lista de llamadas telefónicas, acceso a tus Timeline de tus redes sociales, …

Generalmente siempre pensamos que, de todos los datos que generamos todos… nadie va a poner la mirada en alguien tan particular como nosotros, lo que se conoce como seguridad del tipo «arbol en el bosque».

No sabemos quién tiene acceso a nuestras conversaciones, a nuestros listados de llamadas, a nuestros mensajes de email, pero podemos esperar tranquilos en que no sea familia o amigo de nuestra competencia.

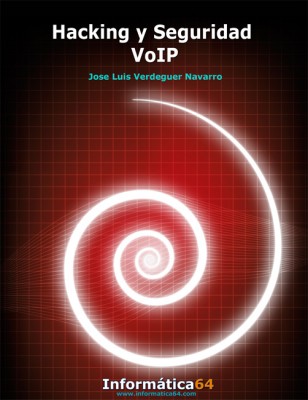

Por diversos lugares me entero de un libro sobre seguridad en VoIP General y Asterisk en particular que está teniendo una fantástica acogida, entre otros motivos por su profundidad: tan sencilla como para introducir a un administrador de sistemas, pero tan profunda como para ayudar a un experto a mejorar su seguridad y mantenerse al corriente de las nuevas técnicas.

Por diversos lugares me entero de un libro sobre seguridad en VoIP General y Asterisk en particular que está teniendo una fantástica acogida, entre otros motivos por su profundidad: tan sencilla como para introducir a un administrador de sistemas, pero tan profunda como para ayudar a un experto a mejorar su seguridad y mantenerse al corriente de las nuevas técnicas.

Cuando escuchamos a alguien diciendo que existe una organización secreta que se dedica a analizar todo el tráfico de internet, escuchar conversaciones telefónicas o leer los correos postales, lo primero que nos viene a la cabeza es el típico loco conspiranoico que cree que el gobierno le persigue y utiliza sus satélites para vigilarle día y noche. Películas como Public Enemy o Conspiración son algunos ejemplos que vienen a la mente en estos casos.

Cuando escuchamos a alguien diciendo que existe una organización secreta que se dedica a analizar todo el tráfico de internet, escuchar conversaciones telefónicas o leer los correos postales, lo primero que nos viene a la cabeza es el típico loco conspiranoico que cree que el gobierno le persigue y utiliza sus satélites para vigilarle día y noche. Películas como Public Enemy o Conspiración son algunos ejemplos que vienen a la mente en estos casos.

Vamos a imaginar que queremos crear un sistema disponible el 99,99…% del tiempo, bien porque es un servicio vital para la empresa, bien porque cualquier pérdida o corte, puede provocar pérdidas económicas o de cualquier otro tipo. ¿Qué hacemos entonces?

Vamos a imaginar que queremos crear un sistema disponible el 99,99…% del tiempo, bien porque es un servicio vital para la empresa, bien porque cualquier pérdida o corte, puede provocar pérdidas económicas o de cualquier otro tipo. ¿Qué hacemos entonces?

Han tardado, pero la espera ha merecido la pena.

Han tardado, pero la espera ha merecido la pena.

We WILL expose these companies to the public to show how their information can

We WILL expose these companies to the public to show how their information can