En un mundo globalizado e hiperconectado como es el actual, en el que tanto cualquier ordenador como un móvil, televisión, reloj e incluso el frigorífico o los altavoces están conectados a Internet, cualquier profesional de cierta edad y con un mínimo de conocimiento cultural sobre lo que significa «estar conectado» a una red, puede darse cuenta de que la seguridad no es algo que haya que tomarse a la ligera.

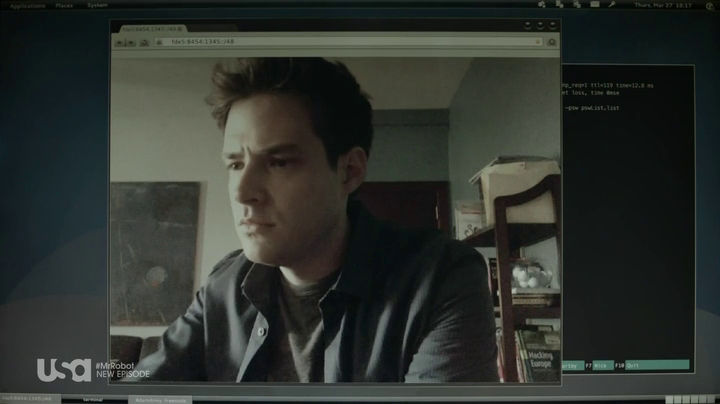

Para aquellos que gustan de ver series de televisión y han visto el capítulo de «Shut up and Dance» de Black Mirror, o la primera temporada de Mr. Robot, seguramente habrán visto que se pone el punto de mira sobre la posibilidad de que nos espíen a través de una webcam. Muchos son los que toman medidas sobre esto, motivo por el cual se suelen tapar la cámara y el micrófono para evitar ser espiado pero para otros, esto no es más que un acto paranoide basado en leyendas urbanas o casos aislados.

Para aquellos que gustan de ver series de televisión y han visto el capítulo de «Shut up and Dance» de Black Mirror, o la primera temporada de Mr. Robot, seguramente habrán visto que se pone el punto de mira sobre la posibilidad de que nos espíen a través de una webcam. Muchos son los que toman medidas sobre esto, motivo por el cual se suelen tapar la cámara y el micrófono para evitar ser espiado pero para otros, esto no es más que un acto paranoide basado en leyendas urbanas o casos aislados.

La seguridad en un entorno profesional debe ser conscientes que, cualquier empresa es un objetivo interesante para alguien que quiere aprovechar un fallo de seguridad. Desde un taxista hasta una gran empresa, tiene información que no desean hacer público y más concretamente, que sean del conocimiento de la competencia, motivo por el cual, existen conceptos como «contraseñas», «firewall», etc. y de esta manera, se evita que otras personas tengan la posibilidad de acceder a esa información vital.

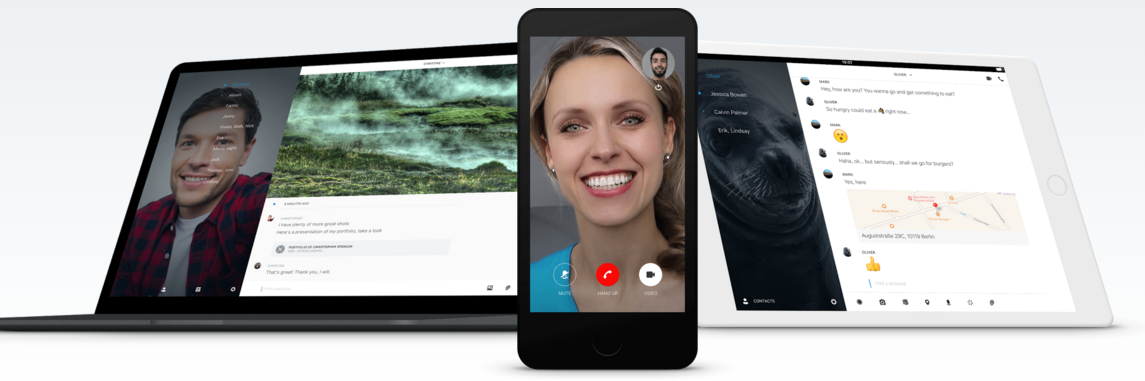

Desde el año pasado hasta hoy, me he fijado en la creciente aparición de aplicaciones con ciertas características comunes: compatibilidad Escritorio, Tablet, Móvil, Web, cifrado punto a punto, descentralización de los servidores y totalmente gratuito.

Desde el año pasado hasta hoy, me he fijado en la creciente aparición de aplicaciones con ciertas características comunes: compatibilidad Escritorio, Tablet, Móvil, Web, cifrado punto a punto, descentralización de los servidores y totalmente gratuito.

Microsoft lanza una nueva versión, como en las últimas 4 que ha sacado, parece que no va a haber más, que esta va a ser la última, la definitiva, una gratuita-y-única versión instalable en todo tipo de sistemas, desde móviles, pasando por tablets, gafas de realidad virtual hasta servidores en la nube, una única versión en todos los sistemas. Ya con tranquilidad, paciencia y algo de espíritu crítico, nos damos cuenta que los medios de comunicación hacen de las suyas y no son suficiente los alardes de los «evangelizadores» de Microsoft, si no que la propia prensa ya pone su granito de arena. Vemos que eso de una única versión tampoco es cierto, de hecho tendremos hasta 7 versiones diferentes de Windows 10. Que lo de «gratuita», tampoco… los precios rondarán los 120€ la versión básica pero que si actualizamos, el primer año será gratuito, pero luego sí que habrá que pagar.

Microsoft lanza una nueva versión, como en las últimas 4 que ha sacado, parece que no va a haber más, que esta va a ser la última, la definitiva, una gratuita-y-única versión instalable en todo tipo de sistemas, desde móviles, pasando por tablets, gafas de realidad virtual hasta servidores en la nube, una única versión en todos los sistemas. Ya con tranquilidad, paciencia y algo de espíritu crítico, nos damos cuenta que los medios de comunicación hacen de las suyas y no son suficiente los alardes de los «evangelizadores» de Microsoft, si no que la propia prensa ya pone su granito de arena. Vemos que eso de una única versión tampoco es cierto, de hecho tendremos hasta 7 versiones diferentes de Windows 10. Que lo de «gratuita», tampoco… los precios rondarán los 120€ la versión básica pero que si actualizamos, el primer año será gratuito, pero luego sí que habrá que pagar.

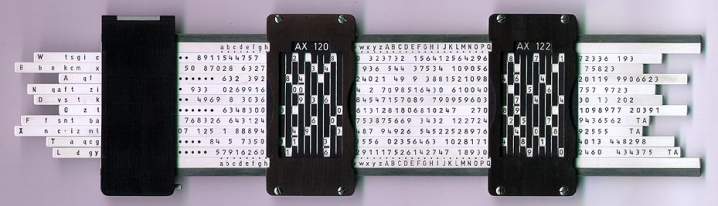

Uno de los campos donde quizá siempre me he considerado un aficionado (por mucho que lea y estudie sobre ello) es en de los algoritmos de cifrado, quizá por que hay tantos y las explicaciones tan enrevesadas, que uno pierde el hilo fácilmente, pero recuerdo de alguna que otra asignatura donde se veían algunos de estos algoritmos, que, además de cifrar cadenas, existen herramientas orientadas a cifrar archivos y cuya seguridad es tan absoluta, que un ordenador podría tardar «teóricamente» miles de millones de años en descifrarla por fuerza bruta.

Uno de los campos donde quizá siempre me he considerado un aficionado (por mucho que lea y estudie sobre ello) es en de los algoritmos de cifrado, quizá por que hay tantos y las explicaciones tan enrevesadas, que uno pierde el hilo fácilmente, pero recuerdo de alguna que otra asignatura donde se veían algunos de estos algoritmos, que, además de cifrar cadenas, existen herramientas orientadas a cifrar archivos y cuya seguridad es tan absoluta, que un ordenador podría tardar «teóricamente» miles de millones de años en descifrarla por fuerza bruta.

Uno de los grandes problemas que nos encontramos al conectar un sistema a la red (Internet) es sin duda, los distintos ataques a los que tenemos que hacer frente. Por desgracia, no hay una persona como tal jugando con direcciones IP buscando a alguien a quien atacar, eso hoy día ha sido delegado a un ejército de sistemas «zombies» repartidos por todo el globo de forma que los ataques sean distribuidos, automatizados, rápidos y efectivos.

Uno de los grandes problemas que nos encontramos al conectar un sistema a la red (Internet) es sin duda, los distintos ataques a los que tenemos que hacer frente. Por desgracia, no hay una persona como tal jugando con direcciones IP buscando a alguien a quien atacar, eso hoy día ha sido delegado a un ejército de sistemas «zombies» repartidos por todo el globo de forma que los ataques sean distribuidos, automatizados, rápidos y efectivos.