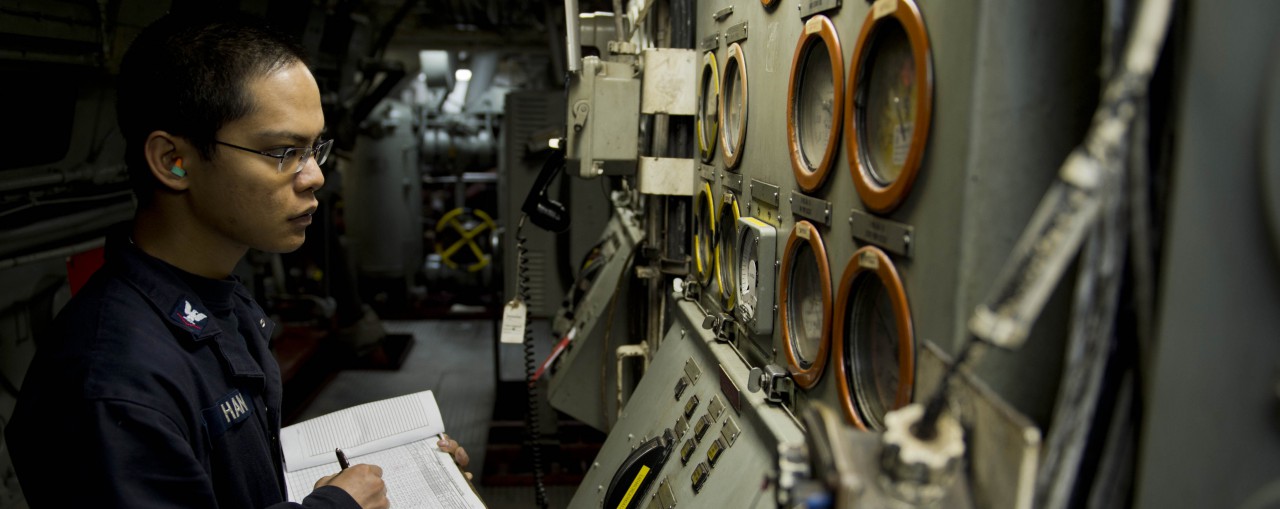

Hace exactamente 4 años, en Sinologic lanzamos una aplicación llamada SIPCheck que se encargaba de monitorizar el log de Asterisk y vigilar los intentos de conexión por parte de bots y atacantes para así, añadirlos al firewall y crear una lista de atacantes pública y utilizable por cualquiera, algo similar a lo que hace la aplicación fail2ban aunque más orientado a Asterisk y, al reportar las direcciones IP a una base de datos general que pueda ser consultada por todos, más social y útil.

Tras 4 años, el resultado ha sido realmente interesante: más de 4000 direcciones IP atacantes y más de 400 usuarios detectando ataques ha hecho que desde Sinologic nos planteásemos una mejora considerable: SIPCheck2

En esta nueva versión, desarrollada en Python, permite, no solo informar de cualquier atacante, si no también recibir la lista de los atacantes que dos o más usuarios hayan reportado, adelantándonos a los posibles ataques incluso antes de que se produzcan.

Se han añadido alguna mejoras como posibilidad de no detectar «falsos ataques» de direcciones IP y redes «conocidas» (clientes, red local, pruebas, etc.).

Cuando nuestro SIPCheck2 detecta un atacante, lo reporta al servidor y esa dirección IP queda almacenada en tu cuenta, de forma que queda baneada automaticamente en todos los sistemas que compartan dicha cuenta.

Si otros sistemas reportan también la misma IP atacante, esa dirección pasa a ser oficialmente un atacante y es reportada a todos los usuarios de SIPCheck con otras cuentas.

Otra de las novedades es que las direcciones IP atacantes caducan, desapareciendo al cabo del tiempo, ya que está demostrado que pertenecen a sistemas zombies que tienen fallos de seguridad y que con el tiempo son bloqueados o arreglados y no tiene sentido que permanezcan más tiempo en nuestro firewall.

Como variante, incluye un archivo de configuración desde el que se puede modificar algunos parámetros para adaptarlo mejor a nuestro sistema, añadir direcciones IP y redes nuestras para evitar falsos positivos y algunas mejoras más.

(más…)

El creador de MegaUpload, Kim Dotcom, acaba de anunciar una plataforma integrada en su página Mega.co.nz desde la que los usuarios pueden realizar videollamadas y mensajería instantánea utilizando algoritmos de cifrado desde el origen al destino para conseguir una comunicación segura.

El creador de MegaUpload, Kim Dotcom, acaba de anunciar una plataforma integrada en su página Mega.co.nz desde la que los usuarios pueden realizar videollamadas y mensajería instantánea utilizando algoritmos de cifrado desde el origen al destino para conseguir una comunicación segura.

Prácticamente cualquier lector de Sinologic sabe (o debe saber) lo que es SSL y TLS, al menos sabrá que son algoritmos de cifrado que mantienen «segura» la comunicación entre dos sistemas: un cliente y un servidor, un navegador y una web, un datáfono y un banco, … Pero acaba de darse a conocer algo que ha movido los cimientos de la seguridad, y es que el algoritmo SSL v.3.0 (el algoritmo utilizado por el 90% de las páginas) ha sido roto y por lo tanto, existen mecanismos para descifrar en tiempo real una comunicación cifrada con este sistema.

Prácticamente cualquier lector de Sinologic sabe (o debe saber) lo que es SSL y TLS, al menos sabrá que son algoritmos de cifrado que mantienen «segura» la comunicación entre dos sistemas: un cliente y un servidor, un navegador y una web, un datáfono y un banco, … Pero acaba de darse a conocer algo que ha movido los cimientos de la seguridad, y es que el algoritmo SSL v.3.0 (el algoritmo utilizado por el 90% de las páginas) ha sido roto y por lo tanto, existen mecanismos para descifrar en tiempo real una comunicación cifrada con este sistema.

El equipo de desarrolladores de Asterisk acaba de publicar nuevas versiones de Asterisk 1.8, Asterisk 11 y Asterisk 12 que corrigen una gran cantidad de bugs más o menos importantes que, unido a la gran pifia del

El equipo de desarrolladores de Asterisk acaba de publicar nuevas versiones de Asterisk 1.8, Asterisk 11 y Asterisk 12 que corrigen una gran cantidad de bugs más o menos importantes que, unido a la gran pifia del

Todos los sistemas operativos utilizan las librerías SSL (Secure Socket Layer) para cifrar y descifrar contenido, y ha sido en estas librerías donde se ha encontró un bug que permite a cualquiera con acceso a la red robar información protegida en un servidor web. Este bug es conocido con el nombre Heartbleed y no hay que confundirlo con el bug que se encontró en el GNUTLS hace poco que afectó a todas las distribuciones Linux, este es mucho más genérico y afecta a todo tipo de sistemas operativos.

Todos los sistemas operativos utilizan las librerías SSL (Secure Socket Layer) para cifrar y descifrar contenido, y ha sido en estas librerías donde se ha encontró un bug que permite a cualquiera con acceso a la red robar información protegida en un servidor web. Este bug es conocido con el nombre Heartbleed y no hay que confundirlo con el bug que se encontró en el GNUTLS hace poco que afectó a todas las distribuciones Linux, este es mucho más genérico y afecta a todo tipo de sistemas operativos.