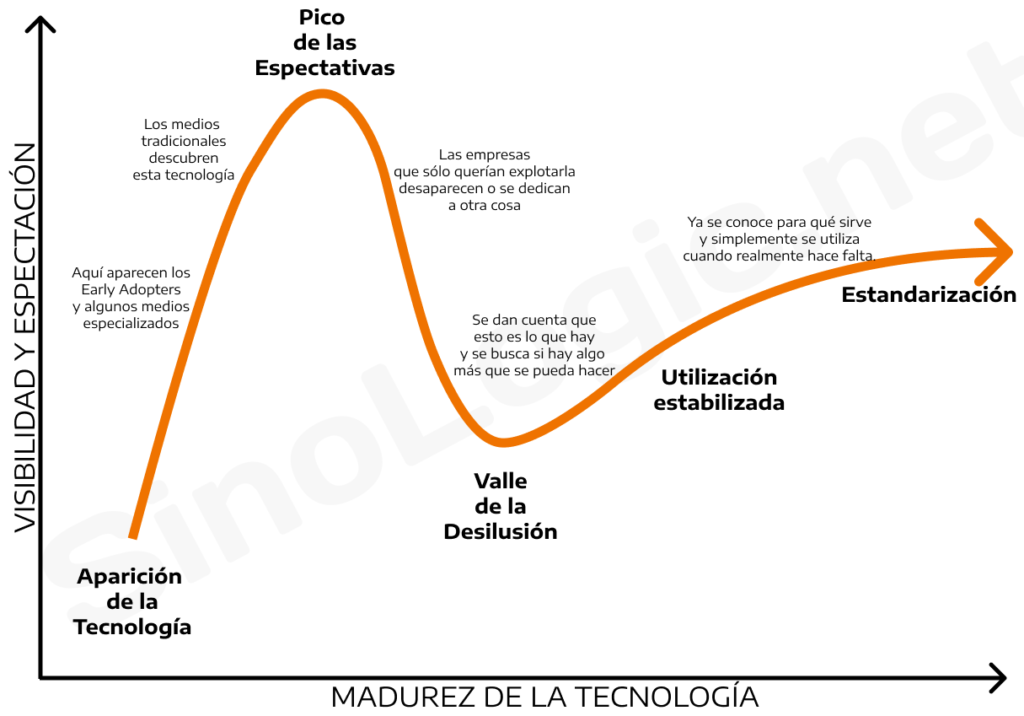

Los que llevamos unos años en estos mundos, recordamos los preparativos para lo que se llamó el «efecto 2000«. El hecho de que los relojes de muchos ordenadores importantes solo guardaban los dos últimos dígitos del año dejasen de funcionar al considerar que el día 1 de enero de 2000, pasase a ser 1 de enero de 1900 y recuerdo, con cierta cercanía cómo se hablaba en los medios de comunicación que los ordenadores que gestionaban los aeropuertos se iban a parar e iban a causar un verdadero caos en todos los aeropuertos del mundo, como los cajeros iban a dejar de funcionar y la gente no podría sacar dinero de sus cajeros e incluso algunos iban más allá (los que estaban más para allá que para acá) y hablaban de que los electrodomésticos también iban a dejar de funcionar, porque muchos frigoríficos tenían un ordenador dentro que también iba a fallar. Llegó el 1 de enero de 2000 y no pasó nada… lo cual fue una desilusión para aquellos que se encerraron en sus búnkeres llenos de víveres y que llevaban meses preparando el fin del mundo.

El pasado viérnes 19 de julio de 2024, nos despertamos con la noticia de que «un error en Windows» había causado un bloqueo de «todos los sistemas con Windows» incluidos sistemas importantes como aeropuertos, cajeros, sistemas de pagos, bancos, empresas de telefonía, e incluso centrales nucleares, lo que estaba causando un caos en muchos ámbitos idéntico a lo que se esperaba que hubiera ocurrido con el temido «efecto 2000».

El motivo

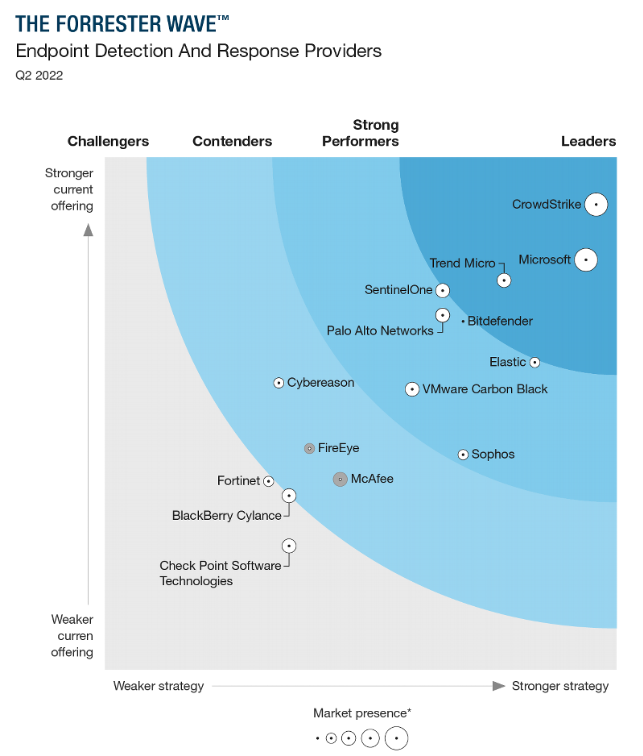

El motivo fue una mezcla entre el opaco sistema de drivers de Windows y uno de los «mejores» EDR del mercado (o al menos, uno de los más usados): Crowdstrike, esta empresa tiene un producto: Falcon Pro que se instala en Windows analizando y generando alertas en caso de detectar un comportamiento anómalo. Requiere acceso al núcleo del sistema para vigilar incluso si algo accede a archivos del propio sistema operativo, de ahí que Crowdstrike utilice el subsistema de drivers de Windows para ello que fue lo que falló ayer y lo que provocó que Windows mostrara un pantallazo azul impidiendo que la gente pudiera utilizar sus ordenadores con normalidad.

Es muy curioso que hace unos días escribiéramos sobre la importancia de invertir en la seguridad de las empresas y días después, un mecanismo de seguridad para proteger a los sistemas ante comportamientos que puedan paralizar un equipo o una red, sea justamente el que provoque dicho bloqueo.

La explicación

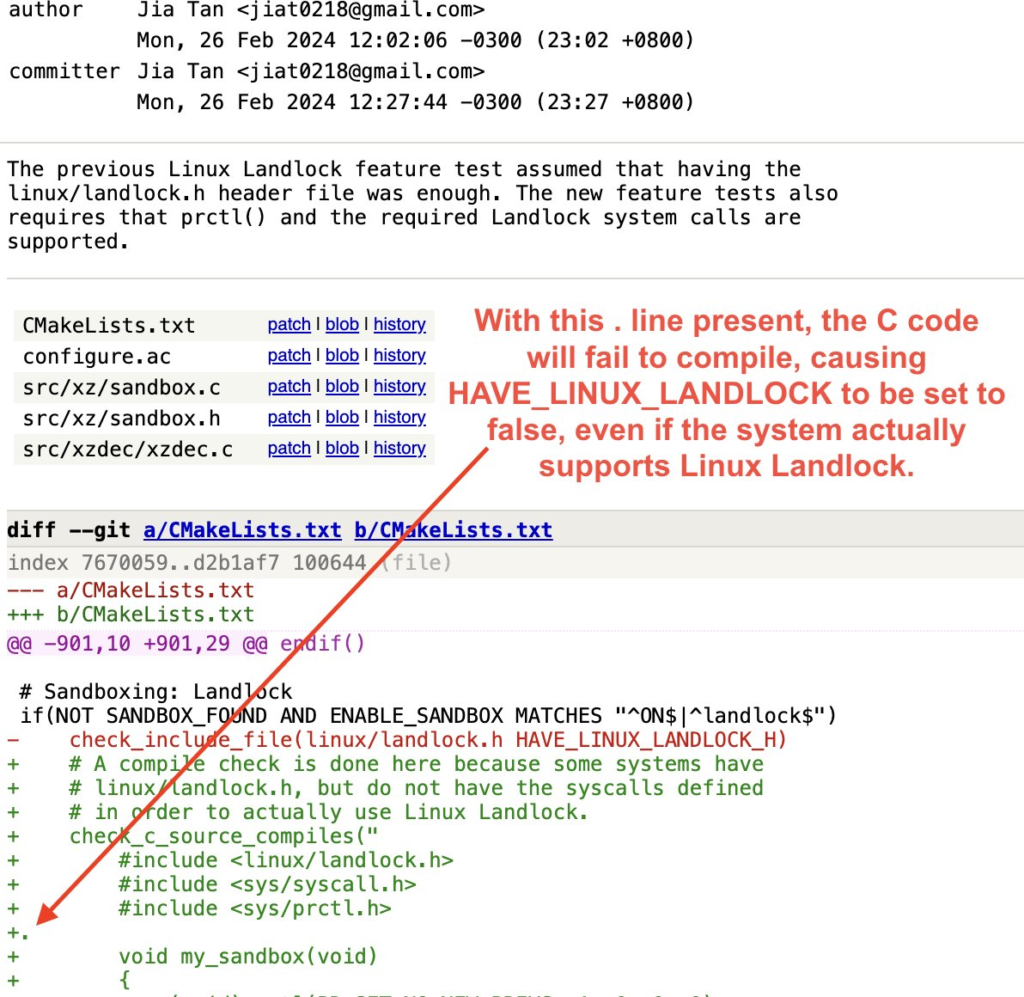

¿Por qué ocurrió este desastre? La explicación técnica avanzada la puedes encontrar en muchos sitios, además de conocimientos avanzados de Windows, de su sistema de kernel, de su sistema de cifrado, de programación en C++, y muchas cosas más… (Por ejemplo, este artículo)

No obstante, la explicación ultra-simplificada más o menos aceptada es: Para detectar ciertos comportamientos en archivos del sistema operativo, algunos de ellos fuertemente cifrados y poder acceder a funciones del sistema que le permita acceso total a los archivos del sistema, la empresa CrowdStrike desarrolló un driver (que como la mayoría de drivers funciona con permisos de administración) y en la última actualización realizada el jueves 18 por la noche, ese driver era erróneo, provocando un pantallazo azul que bloquea el sistema.

Cuando hay un error hardware o un driver que no se ajusta a lo que debería controlar es el de siempre: pantallazo azul.

La Solución

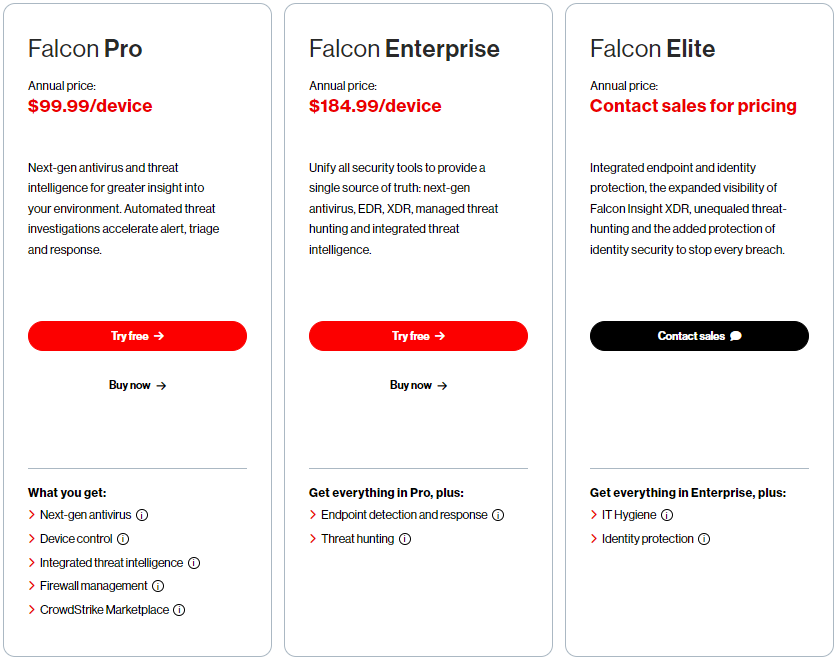

El problema ha sido que este fallo ha afectado a más de 9.000.000 de ordenadores de todo el mundo que tenían Windows y el sistema Crowdstrike (9 millones de equipos x 99€/año es una cantidad de dinero muy interesante) pero la solución es bastante sencilla.

- Arrancar el ordenador en modo de recuperación (o a prueba de fallos) de forma que no cargue los drivers.

- Ve al directorio (carpeta) C:\Windows\System32\drivers\CrowdStrike

- En esa carpeta busca el archivo C-00000291*.sys (éste es el archivo que provoca el pantallazo azul)

- Borra ese archivo

- Reinicia el equipo con normalidad.

La solución permanente

La solución permanente consiste en instalar Linux y optar por un sistema EDR que no provoque errores en el núcleo del sistema.

No obstante, hay muchas alternativas a CrowdStrike para sistemas comerciales basados en Windows:

No obstante, y como Sinologic es una web donde defendemos el Software Libre, os recomendamos algunas alternativas tan interesantes como estas y mucho más controladas, transparentes y accesibles:

OSSEC

Página web: https://www.ossec.net/

Uno de los sistemas EDR libres y con la comunidad más activa. Actualizada diariamente y que incluye:

- Antivirus global: conexión adicional con APIs externas como VirusTotal.

- Búsqueda activa y continua de rootkits.

- Comprueba las versiones de las aplicaciones y busca sus vulnerabilidades.

- Monitoriza los logs en búsqueda de actividades sospechosas.

- Detección de intrusiones (HIDs)

- … y mucho más…

- Compatible 100% con los estándares de ciberseguridad y certificados internacionales ISO27001, NIS2 y nacionales como ENS.

TheHive

Página web: https://thehive-project.org/

Otro sistema EDR libre que además tiene a una empresa detrás para soporte de grandes empresas, pero ofrecen todo el software de forma libre para cualquiera que quiera instalarlo y utilizarlo. Compiten con las soluciones comerciales en cuanto a soporte y actualizaciones… y precio. 😉

osQuery

Página web: https://www.osquery.io/

osQuery es una herramienta para manejar el sistema operativo que gestiona a bajo nivel analíticas, monitorización de una forma rápida e intuitiva. Es un framework para incluir scripts que analizan, monitorizan, controlan y alertan de cualquier actividad sospechosa. Una vez manejada en condiciones, ofrecen una potencia incomparable.

- Consola interactiva.

- Todo el sistema se maneja como si fuera una API.

Otras soluciones

Hay otras soluciones como: Snort, Nessus, Cuckoo, que no conozco tanto pero que también ayudan a monitorizar, auditar y alertar cuando se detecta un comportamiento anómalo en un sistema, una intrusión o algún archivo ha sido modificado sin permiso.

Seguridad ante todo

Si has llegado hasta aquí y le has echado un vistazo a las soluciones de ciberseguridad opensource, habrá comprobado que son mucho más rudimentarias (más manuales, más detalladas, hay que dedicarle algo más de tiempo a configurarlas) que las versiones comerciales en las que sólo hay que instalar y punto. OSSEC, que es el que más me ha gustado es la solución más potente que conozco, incluso tanto como las versiones comerciales, ya que actualiza diariamente las vulnerabilidades y además cuenta con API para recibir alertas y conectarse con antivirus, vulnerabilidades y control de amenazas completamente actualizados como VirusTotal, PagerDuty y Maltiverse. Sistemas centralizados de gestión de dispositivos OSSEC como Wazuh permiten controlar todas las instalaciones de los agendes OSSEC de la empresa, manteniendo vigilado todo el software y los logs con las amenazas de toda la organización, utilizando IA para la detección de alertas frente al «ruido» constantes de los logs. No os puedo enseñar la solución que tengo implementada, pero me encantaría poder hacerlo, ya que podríais ver los datos de las versiones instaladas y las alertas de vulnerabilidades que salen cada día y cómo nos llegan para proteger los sistemas cuanto antes, intentos de accesos, tecnología utilizada, etc. Al ser todo opensource, nos permite interconectar OSSEC con otros sistemas de monitorización como Zabbix, Cacti, PRTG, etc. además de llegarnos alertas mediante correo, chat o SMS en función de la criticidad.

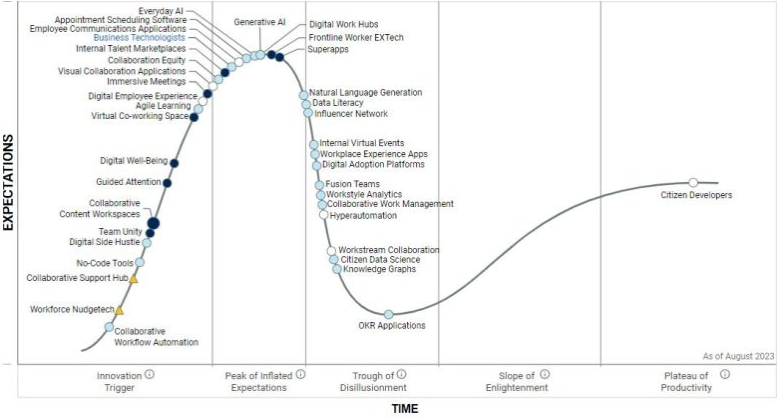

La tecnología está en un punto de inflexión en el que la I.A. ha acelerado todo. Los datos siempre han sido importantes (recuerda el dicho de: quien controla la información tiene el poder) y el hecho de que TODO esté computerizado, interconectado y sea capaz de manejar datos ha hecho que todos los sistemas sean proclives a sufrir ataques de ciberseguridad.

Nos preparamos para cualquier ataque, cualquier vulnerabilidad explotable. Ya no pensamos que no nos va a tocar, porque hoy día un ataque es dinero y hay mucha gente necesitada de dinero. Las aplicaciones de ciberseguridad son caras, muy caras. Estamos hablando que un ataque, una filtración de datos, un bloqueo total o parcial de los sistemas puede dar a traste con una empresa entera, ya no sólo con su reputación, si no porque muchas empresas valen tanto como los datos que tienen y si esos datos son públicos, la empresa pasa a valer entre nada y poco.

No quería escribir sobre seguridad tan seguido y esperaba tener algo más de tiempo para escribir una segunda parte de cómo securizar la empresa, pero este post era necesario. Saber qué es un EDR, cuales existen y la necesidad de utilizarlo es algo vital hoy día. Cualquier equipo puede convertirse en un punto de acceso que puede bloquear nuestra organización y eso es algo que no podemos permitir.