Nimbuzz, una compañía holandesa que ofrece una aplicación para dispositivos móviles similar a Fring y que permite interactuar con redes sociales y mensajería instantánea, es acusada por Anonymous de bloquear el tráfico VoIP en países que están inmersos en revoluciones populares como Egipto o Siria.

Nimbuzz, una compañía holandesa que ofrece una aplicación para dispositivos móviles similar a Fring y que permite interactuar con redes sociales y mensajería instantánea, es acusada por Anonymous de bloquear el tráfico VoIP en países que están inmersos en revoluciones populares como Egipto o Siria.

Como esta acusación sin más apenas tiene respuesta, Anonymous advierte en un comunicado, que se hna hecho con el código fuente de esta aplicación y más aún: con todo el contenido del servidor Subversion (más de 120Gb de código) por lo que amenazan con hacerlo público si no revierten su actuación y dejan de bloquear el servicio de VoIP en estos países.

Para dar a entender que disponen de los datos, han liberado algunos archivos «inocentes» procedentes del portal web procedentes del servidor SVN para que se den cuenta que hablan en serio.

We DO NOT tolerate any kind of censorship of communication.

We DO NOT tolerate companies working in collusion with governments to stop the

free flow of information

We WILL expose these companies to the public to show how their information can

be manipulated and censored by the governments and corporations that work with

themThus, we release the document mentioned above in full as well as some other

information from their CMS. As a bonus we have also acquired some code from the

/trunk directory on their svn. In total we downloaded over 120 Gigabyte of

source code but will not release it..yet.Take heed, governments that seek to oppose the people who elect them and the

corporations who the people work for – We will not stand idly by while you take

away our electronic and physical freedom.«People should not be afraid of their governments. Governments should be afraid

of their people.»

¿Estás de acuerdo con este tipo de acciones?

We WILL expose these companies to the public to show how their information can

We WILL expose these companies to the public to show how their information can

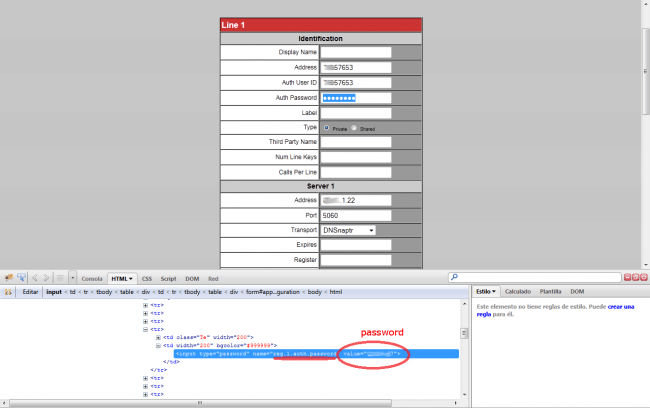

Después de varios meses recibiendo avisos, comentarios y revisando logs sobre ataques a sistemas VoIP estaba claro que los distintos rangos de direcciones IP que son asignadas al continente europeo han recibido la visita de diversos grupos de hackers (o como sería más correcto, phreakers) que aprovechando sistemas mal configurados, vulnerabilidades varias y despistes por parte de los administradores, se han aprovechado de estas y han realizado millones de llamadas a países donde el coste de establecimiento es el más alto: Cuba, Nigeria, Venezuela, China, y algunos números extraños con el prefijo +88220 donde el coste medio supera el euro por establecimiento y otro por minuto.

Después de varios meses recibiendo avisos, comentarios y revisando logs sobre ataques a sistemas VoIP estaba claro que los distintos rangos de direcciones IP que son asignadas al continente europeo han recibido la visita de diversos grupos de hackers (o como sería más correcto, phreakers) que aprovechando sistemas mal configurados, vulnerabilidades varias y despistes por parte de los administradores, se han aprovechado de estas y han realizado millones de llamadas a países donde el coste de establecimiento es el más alto: Cuba, Nigeria, Venezuela, China, y algunos números extraños con el prefijo +88220 donde el coste medio supera el euro por establecimiento y otro por minuto. Hace unas semanas creamos

Hace unas semanas creamos

Un bug encontrado en el soporte de T.38 que trae de serie Asterisk 1.6 acelera la publicación de nuevas versiones de Asterisk 1.6.

Un bug encontrado en el soporte de T.38 que trae de serie Asterisk 1.6 acelera la publicación de nuevas versiones de Asterisk 1.6.