Todos somos humanos y aunque muchas veces pongamos todos los medios posibles para evitar que nos ataquen, nos infecte un virus, un troyano o se nos caiga un sistema, es inevitable que en un plazo de tiempo indefinido, habrá un momento en que alguien cometerá un fallo y tendremos un sistema vulnerable.

El problema viene cuando ese sistema vulnerable infecta al resto de sistemas que tiene a su alrededor conectados a la red. Esto fue lo que ocurrió al sistema informático del Ayuntamiento de Jeréz en el que un ransomware (un virus que cifra todo el contenido de los discos duros de los sistemas infectados y que se propaga por la red interna de las empresas) ha sido el causante de que todos los ordenadores y servidores de este consistorio hayan sido cifrados y obligados a pagar si quieren recuperar los datos (lo que nunca es seguro que pueda hacerse).

Curiosamente como en los tebeos de Uderzo se menciona…

«…¿Todos? ¡No! Un servidor, poblado por un irreductible Linux resiste todavía y siempre al invasor…»

Extracto modificado del comienzo de los tebeos de «Astérix el Galo».

Y es que parece que el único sistema que no ha sido vulnerable al ataque del ransomware ha sido el servidor Asterisk que controla las comunicaciones de este ayuntamiento.

Así que otra prueba más (por si hiciera falta más pruebas) que un servidor Linux y un buen Asterisk, bien controlado y bien configurado es mucho más seguro que muchas otras alternativas que hay por ahí.

Os lo garantizo. 😉

P.D. Jamás confundiría el nombre ‘Asterisk‘ con ‘Astérix‘, pero según he leído en esta página sobre el significado de Astérix: «Su nombre proviene de la palabra ‘asterisco’ (‘asterisque’ en francés). Sin embargo, otras teorías dicen que proviene del griego ‘Aster’ (estrella) y del celta ‘Rix’ (rey)» así que el juego de palabras entre uno y otro nombre siempre ha estado muy relacionado desde hace muchos, muchos años. 😛

Más información:

http://ganemosjerez.es/blog/2019/10/03/un-servidor-con-linux-el-unico-que-sigue-funcionando/

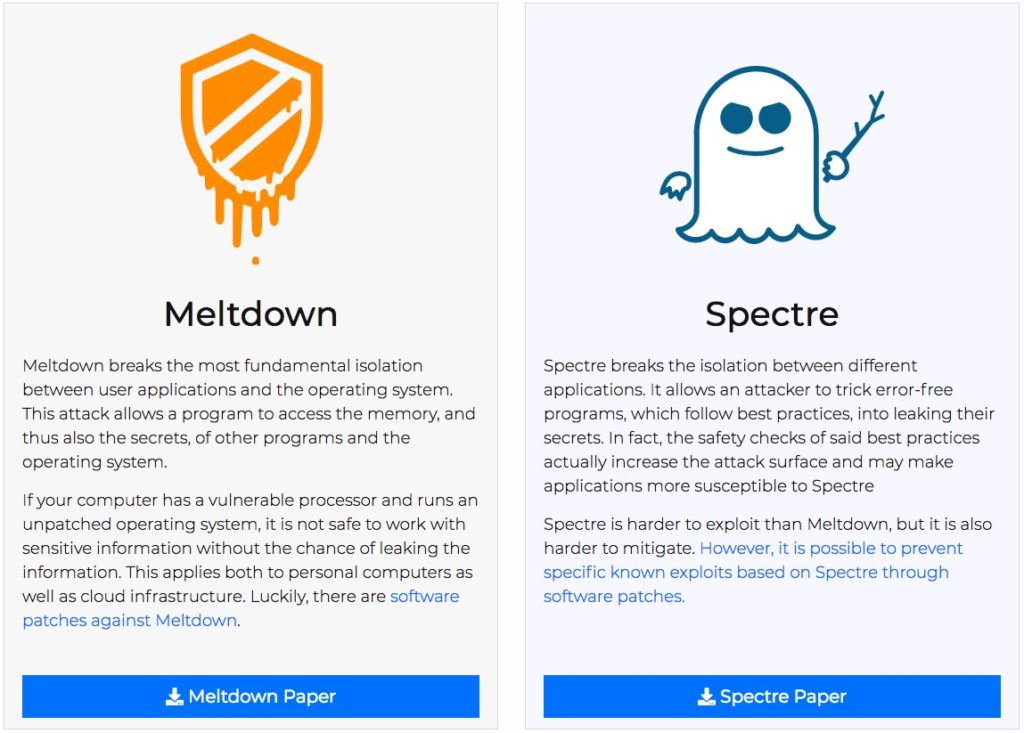

Para empezar bien el año, nos hacemos eco de algo que va a traer cola, una vulnerabilidad encontrada en el diseño hardware de los procesadores Intel. Si bien este tema no es el típico para Sinologic, su extrema importancia nos obliga a tomar parte y al menos intentar aclarar algunos aspectos que se vienen dando a conocer.

Para empezar bien el año, nos hacemos eco de algo que va a traer cola, una vulnerabilidad encontrada en el diseño hardware de los procesadores Intel. Si bien este tema no es el típico para Sinologic, su extrema importancia nos obliga a tomar parte y al menos intentar aclarar algunos aspectos que se vienen dando a conocer.

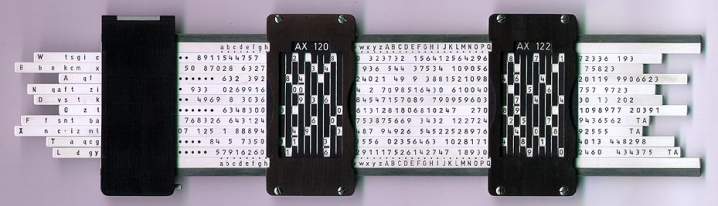

Uno de los campos donde quizá siempre me he considerado un aficionado (por mucho que lea y estudie sobre ello) es en de los algoritmos de cifrado, quizá por que hay tantos y las explicaciones tan enrevesadas, que uno pierde el hilo fácilmente, pero recuerdo de alguna que otra asignatura donde se veían algunos de estos algoritmos, que, además de cifrar cadenas, existen herramientas orientadas a cifrar archivos y cuya seguridad es tan absoluta, que un ordenador podría tardar «teóricamente» miles de millones de años en descifrarla por fuerza bruta.

Uno de los campos donde quizá siempre me he considerado un aficionado (por mucho que lea y estudie sobre ello) es en de los algoritmos de cifrado, quizá por que hay tantos y las explicaciones tan enrevesadas, que uno pierde el hilo fácilmente, pero recuerdo de alguna que otra asignatura donde se veían algunos de estos algoritmos, que, además de cifrar cadenas, existen herramientas orientadas a cifrar archivos y cuya seguridad es tan absoluta, que un ordenador podría tardar «teóricamente» miles de millones de años en descifrarla por fuerza bruta.

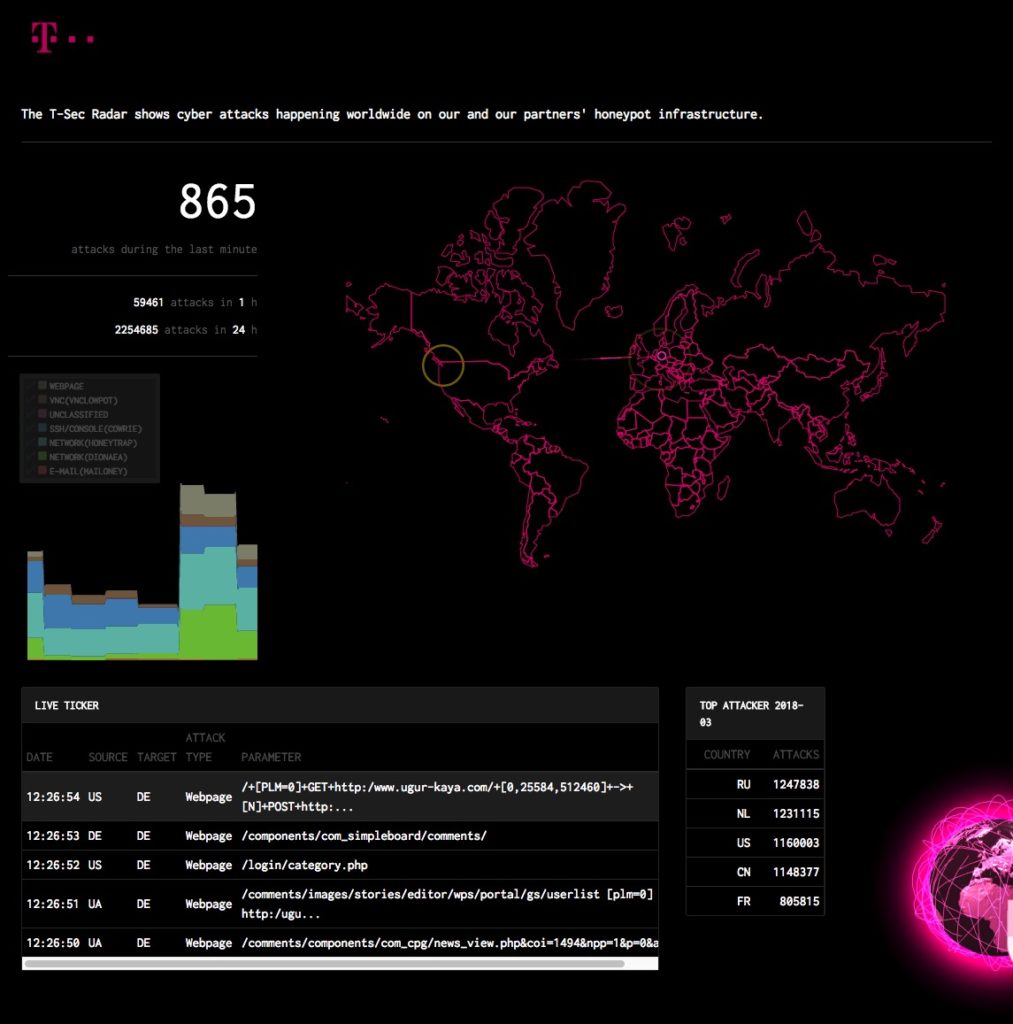

Uno de los grandes problemas que nos encontramos al conectar un sistema a la red (Internet) es sin duda, los distintos ataques a los que tenemos que hacer frente. Por desgracia, no hay una persona como tal jugando con direcciones IP buscando a alguien a quien atacar, eso hoy día ha sido delegado a un ejército de sistemas «zombies» repartidos por todo el globo de forma que los ataques sean distribuidos, automatizados, rápidos y efectivos.

Uno de los grandes problemas que nos encontramos al conectar un sistema a la red (Internet) es sin duda, los distintos ataques a los que tenemos que hacer frente. Por desgracia, no hay una persona como tal jugando con direcciones IP buscando a alguien a quien atacar, eso hoy día ha sido delegado a un ejército de sistemas «zombies» repartidos por todo el globo de forma que los ataques sean distribuidos, automatizados, rápidos y efectivos.

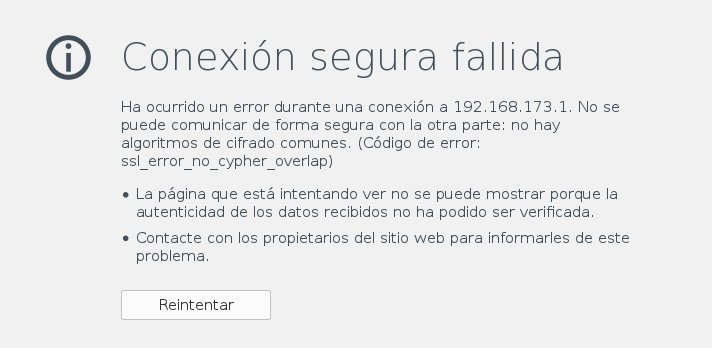

Prácticamente cualquier lector de Sinologic sabe (o debe saber) lo que es SSL y TLS, al menos sabrá que son algoritmos de cifrado que mantienen «segura» la comunicación entre dos sistemas: un cliente y un servidor, un navegador y una web, un datáfono y un banco, … Pero acaba de darse a conocer algo que ha movido los cimientos de la seguridad, y es que el algoritmo SSL v.3.0 (el algoritmo utilizado por el 90% de las páginas) ha sido roto y por lo tanto, existen mecanismos para descifrar en tiempo real una comunicación cifrada con este sistema.

Prácticamente cualquier lector de Sinologic sabe (o debe saber) lo que es SSL y TLS, al menos sabrá que son algoritmos de cifrado que mantienen «segura» la comunicación entre dos sistemas: un cliente y un servidor, un navegador y una web, un datáfono y un banco, … Pero acaba de darse a conocer algo que ha movido los cimientos de la seguridad, y es que el algoritmo SSL v.3.0 (el algoritmo utilizado por el 90% de las páginas) ha sido roto y por lo tanto, existen mecanismos para descifrar en tiempo real una comunicación cifrada con este sistema.