«Los clientes de las soluciones de Voz sobre IP (VoIP) de Avaya, Cisco y Nortel han sido alertados por unas vulnerabilidades que podrían conllevar la ejecución de código remoto, accesos no autorizados, denegación de servicio y recolección de información. Estos errores han sido encontrados por los Laboratorios VoIPshield y dados a conocer rápidamente a los tres fabricantes con el fin de que tuvieran tiempo suficiente para desarrollar los parches necesarios, según Rick Dalmazzi, presidente y CEO de VoIPshield, quien, no obstante, no ha querido facilitar más detalles dado que su compañía y los tres fabricantes afectados acordaron realizar un anuncio conjunto.»

«Eso sí, este responsable confirmaba que al menos dos de los tres nombres afectados tienen ya desarrollados los parches que solucionan estas vulnerabilidades y que el tercero de ellos (que no dicen cual es) lo tendrá en breve. Según Dalmazzi, se eligió a Avaya, Cisco y Nortel para hacer estas pruebas de vulnerabilidad porque representan la mayor parte de las ventas de centralitas IP en el mercado estadounidense. No obstante, anuncia que en las próximas pruebas se incluirá también a Microsoft, cuyos resultados estarán disponibles en unos cuatro meses, aproximadamente.»

Cuando alguien lee una noticia como esta, la mayoría piensa que pueden ser simples errores que se corrigen rápidamente y no tienen mayor repercusión, pero cuando vemos que una vulnerabilidad de este tipo que el usuario NO PUEDE solucionar por su cuenta (al ser código cerrado) y de hecho debe tener contratado un mantenimiento (en función del tamaño de la infraestructura) para tener «derecho» a actualizaciones, el problema se vuelve mucho más grave.

Dentro de 4 meses, se publicarán las vulnerabilidades del sistemas de comunicaciones de Microsoft. Las típicas centralitas basadas en Windows que, además de las posibles vulnerabilidades que se pueden llegar a encontrar (provocadas generalmente por errores en la programación, o falta de pruebas), se le añade otros que multiplican por 1000 los factores de riesgos, como son el contagio de un virus, troyanos, o simples gusanos que detecte el sistema de comunicaciones y se dedique a hacer llamadas sin parar a números 906 por las noches (por desgracia ya hay varias pruebas de virus de este tipo circulando por internet) lo que puede llegar a ser la ruina completa para una pequeña empresa.

Sin duda, malas noticias.

Estaba previsto que durante la Astricon se presentara oficialmente la primera versión de Asterisk 10, todo iba perfecto hasta que empezaron a surgir unos bugs incómodos por solucionar.

Estaba previsto que durante la Astricon se presentara oficialmente la primera versión de Asterisk 10, todo iba perfecto hasta que empezaron a surgir unos bugs incómodos por solucionar.

Russell Bryant envió ayer un email a

Russell Bryant envió ayer un email a

Leyendo

Leyendo

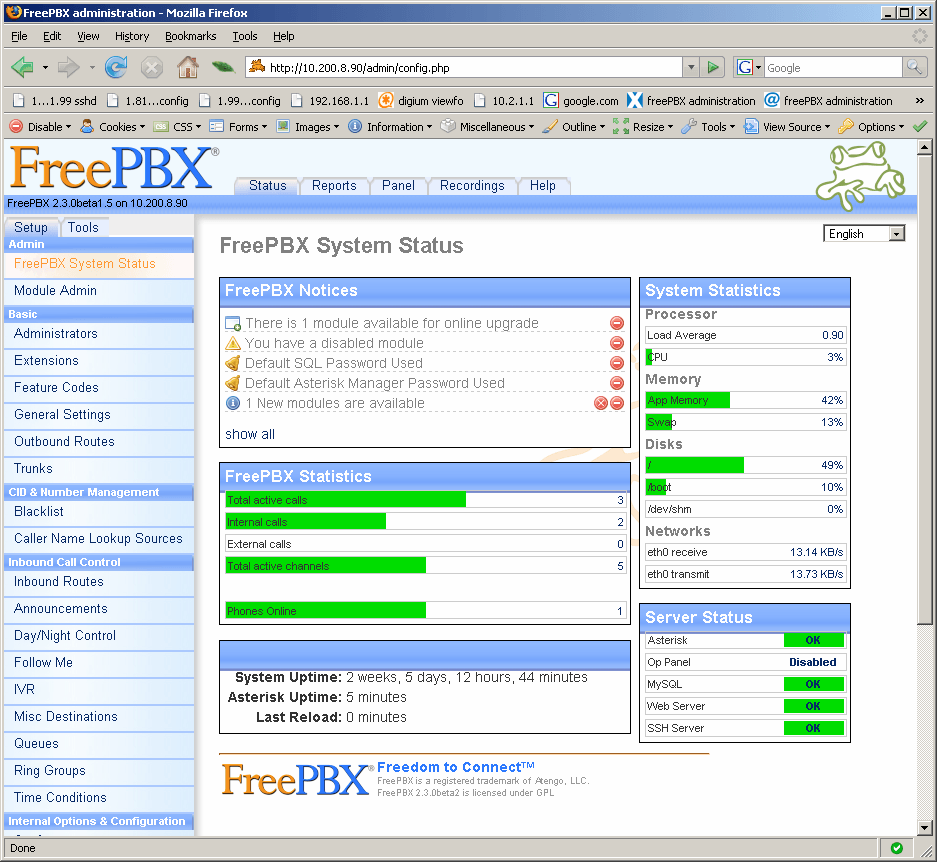

En

En