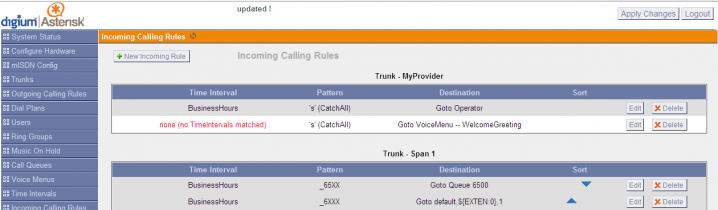

Según hemos sabido, Digium acaba de retirar el proyecto Asterisk-GUI del repositorio de Asterisk debido principalmente a que llevaba 4 años sin actualizarse, correcciones ni mejoras, pero lo que ha hecho que cierren este proyecto es que no es compatible con las últimas versiones de Asterisk, algo que obligaría a actualizar dicho software y no parece que lo vayan a hacer.

Según hemos sabido, Digium acaba de retirar el proyecto Asterisk-GUI del repositorio de Asterisk debido principalmente a que llevaba 4 años sin actualizarse, correcciones ni mejoras, pero lo que ha hecho que cierren este proyecto es que no es compatible con las últimas versiones de Asterisk, algo que obligaría a actualizar dicho software y no parece que lo vayan a hacer.

Asterisk-GUI fue un interfaz creado por Digium en 2006 para ayudar en la gestión de su primer appliance el Digium AA50 que incluía la versión de Asterisk 1.4 y que soportaba AJAM (Asterisk Javascript Asyncronous Manager).

Malcolm Davenport lo comentaba así:

Asterisk-GUI se ha quitado del servidor de descarga de Digium y de Asterisk. Es un proyecto muerto que no se ha actualizado en más de 4 años, tampoco ha recibido correcciones de errores ni mejoras en este tiempo y además, no es funcional con versiones modernas de Asterisk.

No obstante, Digium abandonó sus appliances tras la compra de Switchvox que ya desarrollaba appliances que, además, incluye un interfaz mucho más manejable y comercial.

Digium también desarrolló la distribución de Linux AsteriskNOW que además de incluir Asterisk, ahora incluye FreePBX como interfaz de gestión, por lo que estaba claro que tarde o temprano este proyecto iba a acabar muerto.

El equipo de desarrolladores de

El equipo de desarrolladores de  El equipo de desarrolladores de Asterisk acaba de publicar la nueva versión Asterisk 13.4.0

El equipo de desarrolladores de Asterisk acaba de publicar la nueva versión Asterisk 13.4.0

Microsoft lanza una nueva versión, como en las últimas 4 que ha sacado, parece que no va a haber más, que esta va a ser la última, la definitiva, una gratuita-y-única versión instalable en todo tipo de sistemas, desde móviles, pasando por tablets, gafas de realidad virtual hasta servidores en la nube, una única versión en todos los sistemas. Ya con tranquilidad, paciencia y algo de espíritu crítico, nos damos cuenta que los medios de comunicación hacen de las suyas y no son suficiente los alardes de los «evangelizadores» de Microsoft, si no que la propia prensa ya pone su granito de arena. Vemos que eso de una única versión tampoco es cierto, de hecho tendremos hasta 7 versiones diferentes de Windows 10. Que lo de «gratuita», tampoco… los precios rondarán los 120€ la versión básica pero que si actualizamos, el primer año será gratuito, pero luego sí que habrá que pagar.

Microsoft lanza una nueva versión, como en las últimas 4 que ha sacado, parece que no va a haber más, que esta va a ser la última, la definitiva, una gratuita-y-única versión instalable en todo tipo de sistemas, desde móviles, pasando por tablets, gafas de realidad virtual hasta servidores en la nube, una única versión en todos los sistemas. Ya con tranquilidad, paciencia y algo de espíritu crítico, nos damos cuenta que los medios de comunicación hacen de las suyas y no son suficiente los alardes de los «evangelizadores» de Microsoft, si no que la propia prensa ya pone su granito de arena. Vemos que eso de una única versión tampoco es cierto, de hecho tendremos hasta 7 versiones diferentes de Windows 10. Que lo de «gratuita», tampoco… los precios rondarán los 120€ la versión básica pero que si actualizamos, el primer año será gratuito, pero luego sí que habrá que pagar.

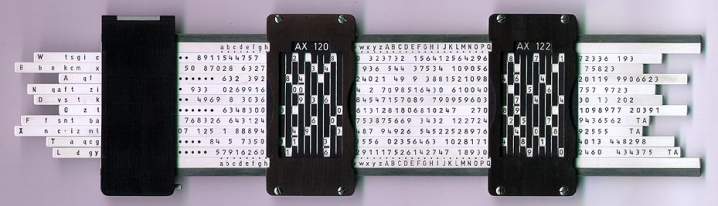

Uno de los campos donde quizá siempre me he considerado un aficionado (por mucho que lea y estudie sobre ello) es en de los algoritmos de cifrado, quizá por que hay tantos y las explicaciones tan enrevesadas, que uno pierde el hilo fácilmente, pero recuerdo de alguna que otra asignatura donde se veían algunos de estos algoritmos, que, además de cifrar cadenas, existen herramientas orientadas a cifrar archivos y cuya seguridad es tan absoluta, que un ordenador podría tardar «teóricamente» miles de millones de años en descifrarla por fuerza bruta.

Uno de los campos donde quizá siempre me he considerado un aficionado (por mucho que lea y estudie sobre ello) es en de los algoritmos de cifrado, quizá por que hay tantos y las explicaciones tan enrevesadas, que uno pierde el hilo fácilmente, pero recuerdo de alguna que otra asignatura donde se veían algunos de estos algoritmos, que, además de cifrar cadenas, existen herramientas orientadas a cifrar archivos y cuya seguridad es tan absoluta, que un ordenador podría tardar «teóricamente» miles de millones de años en descifrarla por fuerza bruta. El equipo de desarrolladores de Kamailio acaba de publicar la nueva versión Kamailio 4.2.5

El equipo de desarrolladores de Kamailio acaba de publicar la nueva versión Kamailio 4.2.5

Uno de los grandes problemas que nos encontramos al conectar un sistema a la red (Internet) es sin duda, los distintos ataques a los que tenemos que hacer frente. Por desgracia, no hay una persona como tal jugando con direcciones IP buscando a alguien a quien atacar, eso hoy día ha sido delegado a un ejército de sistemas «zombies» repartidos por todo el globo de forma que los ataques sean distribuidos, automatizados, rápidos y efectivos.

Uno de los grandes problemas que nos encontramos al conectar un sistema a la red (Internet) es sin duda, los distintos ataques a los que tenemos que hacer frente. Por desgracia, no hay una persona como tal jugando con direcciones IP buscando a alguien a quien atacar, eso hoy día ha sido delegado a un ejército de sistemas «zombies» repartidos por todo el globo de forma que los ataques sean distribuidos, automatizados, rápidos y efectivos.