Apenas han tardado dos semanas y ya están disponibles en el canal Youtube de KamailioWorld los 36 vídeos de las conferencias de la KamailioWorld 2015 que se celebró en Berlín y que fue un auténtico éxito.

Apenas han tardado dos semanas y ya están disponibles en el canal Youtube de KamailioWorld los 36 vídeos de las conferencias de la KamailioWorld 2015 que se celebró en Berlín y que fue un auténtico éxito.

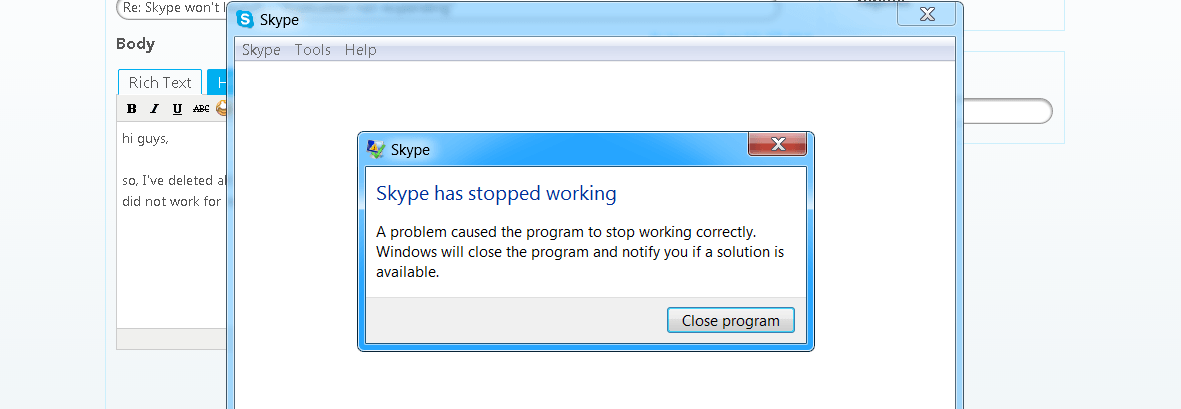

Se acaba de publicar un «epic fail» de Skype que provoca que, si chateas con un usuario de Skype y escribes ocho caracteres especiales, la aplicación Skype de quien recibe esos 8 caracteres se bloquea y ya no puede volver a arrancar mientras esos caracteres estén en el historial algo que estará siempre ya que Skype guarda en los servidores remotos el historial de todas las conversaciones.

Este bug parece que afecta a versiones de Windows, Android e IOS, y sólo se salvan las versiones de Linux y de Mac. Seguramente sea corregido en unos días, pero mientras dure este bug, la molestia es considerable para quien recibe dicho mensaje. (más…)

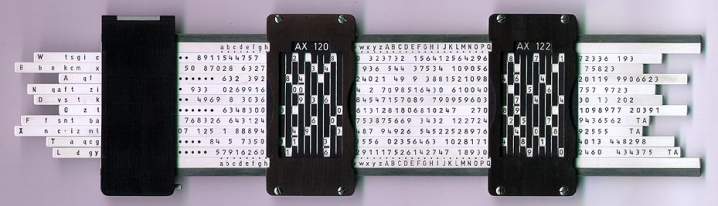

Uno de los campos donde quizá siempre me he considerado un aficionado (por mucho que lea y estudie sobre ello) es en de los algoritmos de cifrado, quizá por que hay tantos y las explicaciones tan enrevesadas, que uno pierde el hilo fácilmente, pero recuerdo de alguna que otra asignatura donde se veían algunos de estos algoritmos, que, además de cifrar cadenas, existen herramientas orientadas a cifrar archivos y cuya seguridad es tan absoluta, que un ordenador podría tardar «teóricamente» miles de millones de años en descifrarla por fuerza bruta.

Uno de los campos donde quizá siempre me he considerado un aficionado (por mucho que lea y estudie sobre ello) es en de los algoritmos de cifrado, quizá por que hay tantos y las explicaciones tan enrevesadas, que uno pierde el hilo fácilmente, pero recuerdo de alguna que otra asignatura donde se veían algunos de estos algoritmos, que, además de cifrar cadenas, existen herramientas orientadas a cifrar archivos y cuya seguridad es tan absoluta, que un ordenador podría tardar «teóricamente» miles de millones de años en descifrarla por fuerza bruta.

Otro de los motivos por lo que me llama la atención este tipo de algoritmos es porque nos permite proteger un archivo de forma que, en el caso improbable de que caiga en malas manos (nos roben el móvil, obtengan nuestras contraseñas, etc.) pueden permanecer a buen recaudo con la tranquilidad de que nadie más que nosotros puede descifrarlo.

Para ello, este artículo «chuleta» me sirve como recordatorio de cómo cifrar un archivo de una forma bastante segura pese a que en algún sitio ya se avisa que el algoritmo AES-256 no es tan seguro como se pensaba, pero sigue siendo de los más seguros, razón por la cual fue el utilizado por Julian Assange para cifrar el famoso archivo Insurance.AES256 que según decían, contenía más de 250.000 documentos confidenciales y secretos de Estados Unidos y cuya contraseña publicaría si a él le ocurría algo haciéndose público para todo el mundo.

En nuestro caso, seguro que no tenemos una información tan valiosa, pero igualmente, tras el aumento de lugares de terceros donde subir archivos (Dropbox, Amazon, Google, Microsoft, Apple, Mega, etc…) siempre es recomendable que, si no queremos lamentar el día que veamos un titular del tipo: «Hackers han accedido a XXXXXXX y han obtenido todas las contraseñas de los usuarios» y obtengan acceso a todos nuestros datos, es mejor tenerlos cifrados y a buen recaudo.

Por supuesto, lo ideal es no disponer de datos privados en un almacenamiento generalista, pero si aún así lo hacemos, tenerlos cifrados no nos costará tanto con este tutorial.

Uno de los grandes problemas que nos encontramos al conectar un sistema a la red (Internet) es sin duda, los distintos ataques a los que tenemos que hacer frente. Por desgracia, no hay una persona como tal jugando con direcciones IP buscando a alguien a quien atacar, eso hoy día ha sido delegado a un ejército de sistemas «zombies» repartidos por todo el globo de forma que los ataques sean distribuidos, automatizados, rápidos y efectivos.

Uno de los grandes problemas que nos encontramos al conectar un sistema a la red (Internet) es sin duda, los distintos ataques a los que tenemos que hacer frente. Por desgracia, no hay una persona como tal jugando con direcciones IP buscando a alguien a quien atacar, eso hoy día ha sido delegado a un ejército de sistemas «zombies» repartidos por todo el globo de forma que los ataques sean distribuidos, automatizados, rápidos y efectivos.

El momento de generar una contraseña se suele tomar a la ligera y es algo bastante importante plantear:

Primero, necesitamos una contraseña que sea fácil de recordar para poder escribirla siempre que nos la pidan.

Por otro lado, la contraseña debe ser difícil de obtener mediante fuerza bruta, (aunque el uso de GPU para desencriptar contraseñas, unido a algoritmos distribuidos en cientos de máquinas, puede reducir el tiempo para descifrar la contraseña en apenas unos minutos), de manera que cada vez hay más sitios que utilizan sistemas de autentificación en dos pasos o bien te exigen poner una contraseña con letras, números, simbolos, mayúsculas, y una longitud mínima de 15 caracteres.

Existen sistemas mnemotécnicos para ayudarnos a recordar contraseñas fuertes, pero lo que mucha gente empieza a hacer es disponer de un archivo donde guardar todas las contraseñas fuertes que utilizan y hacer uso del «copy+paste» para evitar recordarlas. Hay otras personas que utilizan contraseñas aleatorias y hacen uso del «he olvidado la contraseña» para evitar recordar semejante cadena. Sea como fuere, el uso de contraseñas fuertes es algo obligatorio incluso para algo rápido y sencillo.

En VoIP, vamos a ver que la cosa es mucho más sencilla…

El FAX (cuyo nombre es una abreviación de facsímil), se inventó en 1843 y permitía enviar de forma telemática un documento escaneando línea a línea y transmitiendo los puntos que forman cada línea vía telefónica. Desde entonces hasta ahora, el fax ha sufrido muchas y distintas evoluciones: aumento de la velocidad de transmisión, soporte de corrección de errores, e incluso la posibilidad de enviar fax a color, siendo esto último casi una características inútil y desconocida para los millones de usuarios que utilizan este sistema para transmitir documentos. Casi doscientos años después (172 años para ser exactos), millones de usuarios siguen utilizando este sistema para enviar documentos escaneados, procesados, comprimidos y enviados línea a línea, utilizando la red telefónica.

Hoy día tenemos todos los documentos en archivos de ordenador (pdf, doc, odt, rtf, html, etc…) que incluyen fotografías, hojas de cálculo, cientos de hojas, e incluso vídeo incrustados,… incluyen texto que utilizan fuentes vectorizadas que permiten ampliar su tamaño sin que la calidad se vea perjudicada, e incluso pueden incluir enlaces a otros recursos y documentos disponibles, permitiendo completar la información que almacenan.

Tenemos email, redes sociales, almacenamiento en la nube, sistemas de mensajería compatible con ordenadores, móviles y tablets, etc… todo de forma completamente cifrada, personal y segura, con capacidad de gestión, ordenación, clasificación, búsqueda,… documentos que permiten ser modificados en grupo, personalizados, protegidos con contraseña, que expiran con el tiempo e incluso que prohíben ser modificados o leídos a partir de una fecha o desde un equipo no autorizado, … podemos firmar digitalmente estos documentos para mostrar su validez, con un sistema un millón de veces más seguro que la firma manuscrita.

Hay cientos de formas de enviar un documento, una imagen, una foto, un vídeo…

No obstante, tu cliente quiere enviar un fax…

Juan Oliva

Juan Oliva acaba de presentar un libro que ha creado y donde explica cómo instalar y configurar el dispositivo Elastix SIP Firewall, un sistema que, configurado convenientemente, nos ayudará a proteger nuestro sistema de comunicaciones y del que ya hemos hablado en otras ocasiones.

acaba de presentar un libro que ha creado y donde explica cómo instalar y configurar el dispositivo Elastix SIP Firewall, un sistema que, configurado convenientemente, nos ayudará a proteger nuestro sistema de comunicaciones y del que ya hemos hablado en otras ocasiones.

El libro ha sido publicado bajo licencia Creative Common y puede descargarlo de la web de Elastix.

Tras dos ediciones celebradas con un rotundo éxito, se vuelve a celebrar la Kamailio World 2015 en el Fraunhofer Forum del 27 al 29 de mayo, tres días en los que se darán talleres y conferencias relativas a Kamailio, desarrollo, usuarios, servicios y proyectos.

Tras dos ediciones celebradas con un rotundo éxito, se vuelve a celebrar la Kamailio World 2015 en el Fraunhofer Forum del 27 al 29 de mayo, tres días en los que se darán talleres y conferencias relativas a Kamailio, desarrollo, usuarios, servicios y proyectos.

Si no sabes qué es Kamailio, puedes leer el artículo que escribimos y donde explicamos qué es un SIP Proxy.

Este año, el programa está muy, pero que muy completo, con grandes conferencias interesantes y prometedoras que ofrecen una visión clara de por dónde se mueve el mercado y que Kamailio ha dejado de ser «territorio exclusivo» de operadores de VoIP para pasar a ser mucho más cercano.

Vamos a ver el planning del evento:

Al parecer, el Tribunal General de la UE (Unión Europea), acaba de sentenciar en contra del registro de Skype como marca comunitaria al existir ya una marca de una empresa británica (Sky) y detectarse «una similitud gráfica, fonética y conceptual de ambas marcas«, y debido a que «El hecho de que Skype aparezca rodeado de un borde recortado en forma de nube o de burbuja no elimina el grado medio de similitud gráfica, fonética y conceptual«.

Al parecer, el Tribunal General de la UE (Unión Europea), acaba de sentenciar en contra del registro de Skype como marca comunitaria al existir ya una marca de una empresa británica (Sky) y detectarse «una similitud gráfica, fonética y conceptual de ambas marcas«, y debido a que «El hecho de que Skype aparezca rodeado de un borde recortado en forma de nube o de burbuja no elimina el grado medio de similitud gráfica, fonética y conceptual«.

Para aquellos que no lo sepan, British Sky Broadcasting es una de los medios más conocidos de Reino Unido con canales de noticias como Sky News o cadenas de deportes Sky Sports conocidos mundialmente.

Más información: http://cincodias.com/cincodias/2015/05/05/tecnologia/1430851859_285545.html

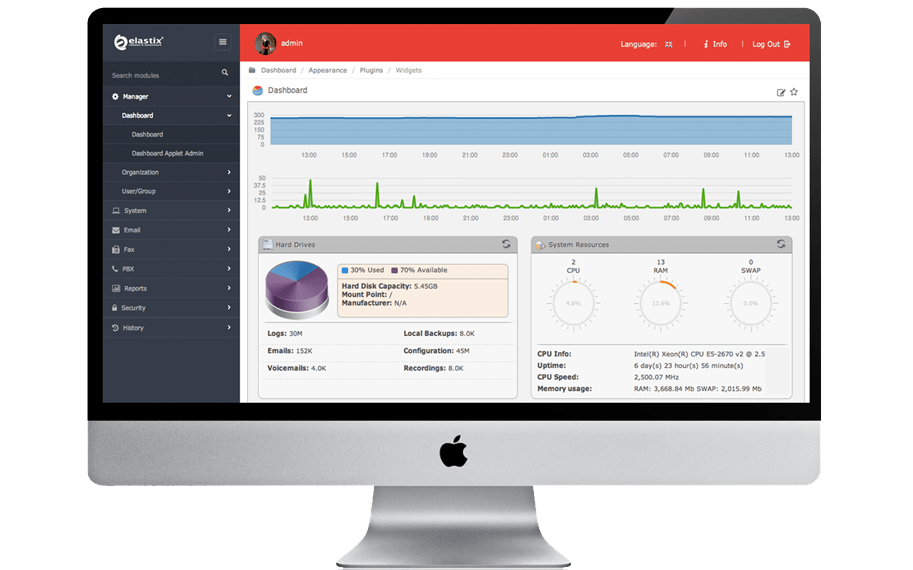

Edgar Landivar anunció anoche la publicación y liberación de la Elastix-GUI como GPL 2.del interfaz web de la versión Elastix-MT, un proyecto al que ha llamado Elastix-GUI. El objetivo es crear un estándar de interfaz web para la gestión de una PBX, independiente de distribuciones y multi-tenant.

Edgar Landivar anunció anoche la publicación y liberación de la Elastix-GUI como GPL 2.del interfaz web de la versión Elastix-MT, un proyecto al que ha llamado Elastix-GUI. El objetivo es crear un estándar de interfaz web para la gestión de una PBX, independiente de distribuciones y multi-tenant.

“Desde el lanzamiento de Elastix MT hemos creído que hay la posibilidad de continuar revolucionando las comunicaciones unificadas, y establecer herramientas que no se habían integrado anteriormente”.

Los interfaces de gestión han sido una herramienta imprescindible hoy día para «simplificar» la configuración de un servidor de comunicaciones. Si bien es algo muy utilizado, siempre ha estado fuertemente asociado al sistema que lo hospeda. La idea de este interfaz es que sea independiente, no sólo de la distribución si no también del «engine», no obligando al usuario a utilizar Asterisk, si no poder utilizarlo en otros sistemas como FreeSwitch.

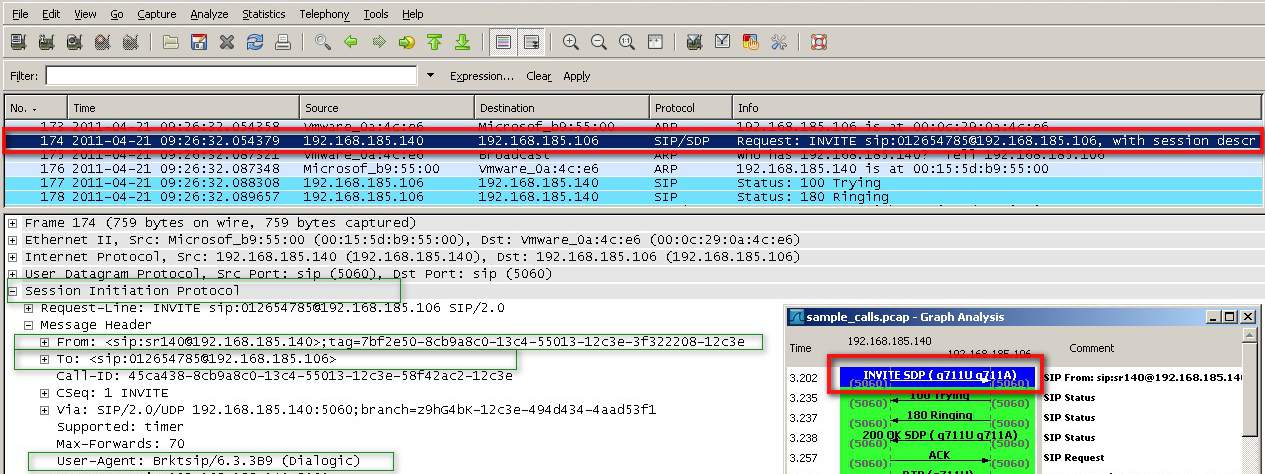

Todo profesional que se dedique a redes y trabaje con VoIP, en algún momento determinado necesita una herramientas que le permita conocer qué envía y recibe para poder analizarlo y detectar dónde está el error. Está claro que este tipo de herramientas son «sniffers» especiales que capturan tráfico y como tal necesitamos, o bien ejecutarlos en un sistema conectado a un «puerto mirror» del switch por donde pasa el tráfico que queremos capturar, o bien en el propio sistema que queremos capturar. Obtener trazas es algo muy importante para cualquier administrador de sistemas.

Todo profesional que se dedique a redes y trabaje con VoIP, en algún momento determinado necesita una herramientas que le permita conocer qué envía y recibe para poder analizarlo y detectar dónde está el error. Está claro que este tipo de herramientas son «sniffers» especiales que capturan tráfico y como tal necesitamos, o bien ejecutarlos en un sistema conectado a un «puerto mirror» del switch por donde pasa el tráfico que queremos capturar, o bien en el propio sistema que queremos capturar. Obtener trazas es algo muy importante para cualquier administrador de sistemas.

Vamos a ver algunas herramientas interesantes, gráficas y open source para poder hacer esto y obtener la información tan preciada. Es importante que (por si aún no lo sabéis), los archivos pcap son los más comunes para almacenar la información capturada, por lo que cualquiera de estas herramientas suelen trabajar con ellos y para instalarlas, necesitaremos librerías que trabajen con este tipo de formato.

Seguramente muchas de ellas, ya las conoceréis, e incluso estoy convencido que conocéis algunas más que, aunque no sean gráficas (tcpdump, tshark, ngrep, etc…), nos ayudarán igualmente o incluso mejor al poder ejecutarlas en el propio sistema de comunicaciones. No obstante, esta lista es exclusivamente para aplicaciones gráficas y siempre viene bien darles un repaso para tenerlas bien localizadas.