Microsoft lanza una nueva versión, como en las últimas 4 que ha sacado, parece que no va a haber más, que esta va a ser la última, la definitiva, una gratuita-y-única versión instalable en todo tipo de sistemas, desde móviles, pasando por tablets, gafas de realidad virtual hasta servidores en la nube, una única versión en todos los sistemas. Ya con tranquilidad, paciencia y algo de espíritu crítico, nos damos cuenta que los medios de comunicación hacen de las suyas y no son suficiente los alardes de los «evangelizadores» de Microsoft, si no que la propia prensa ya pone su granito de arena. Vemos que eso de una única versión tampoco es cierto, de hecho tendremos hasta 7 versiones diferentes de Windows 10. Que lo de «gratuita», tampoco… los precios rondarán los 120€ la versión básica pero que si actualizamos, el primer año será gratuito, pero luego sí que habrá que pagar.

Microsoft lanza una nueva versión, como en las últimas 4 que ha sacado, parece que no va a haber más, que esta va a ser la última, la definitiva, una gratuita-y-única versión instalable en todo tipo de sistemas, desde móviles, pasando por tablets, gafas de realidad virtual hasta servidores en la nube, una única versión en todos los sistemas. Ya con tranquilidad, paciencia y algo de espíritu crítico, nos damos cuenta que los medios de comunicación hacen de las suyas y no son suficiente los alardes de los «evangelizadores» de Microsoft, si no que la propia prensa ya pone su granito de arena. Vemos que eso de una única versión tampoco es cierto, de hecho tendremos hasta 7 versiones diferentes de Windows 10. Que lo de «gratuita», tampoco… los precios rondarán los 120€ la versión básica pero que si actualizamos, el primer año será gratuito, pero luego sí que habrá que pagar.

No obstante, el artículo no está orientado a hacer una crítica de Windows 10 y que no es cierto todo lo que los rumores apuntaban, si no en dedicarle unos minutos a hacer una reflexión interesante, sobre la privacidad, seguridad y la tentación que tiene el hecho de ser el dueño de un sistema operativo que en apenas 2 años estará instalado en miles de millones de sistemas (entre móviles, tablets, portátiles, PC, etc…) y no incluir un código de 4Kb que permita acceder remotamente y de manera silenciosa a cualquier de estos sistemas, acceder a su cámara sin encender el led correspondiente, calcular posición y enviarla a un servidor nodo para monitorizar posición, velocidad, etc.

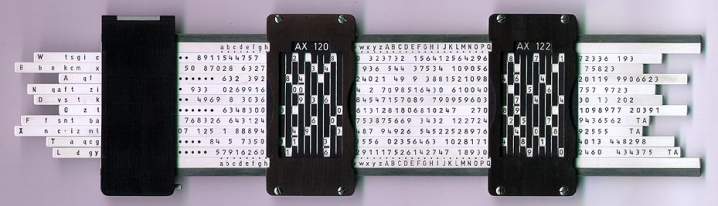

Uno de los campos donde quizá siempre me he considerado un aficionado (por mucho que lea y estudie sobre ello) es en de los algoritmos de cifrado, quizá por que hay tantos y las explicaciones tan enrevesadas, que uno pierde el hilo fácilmente, pero recuerdo de alguna que otra asignatura donde se veían algunos de estos algoritmos, que, además de cifrar cadenas, existen herramientas orientadas a cifrar archivos y cuya seguridad es tan absoluta, que un ordenador podría tardar «teóricamente» miles de millones de años en descifrarla por fuerza bruta.

Uno de los campos donde quizá siempre me he considerado un aficionado (por mucho que lea y estudie sobre ello) es en de los algoritmos de cifrado, quizá por que hay tantos y las explicaciones tan enrevesadas, que uno pierde el hilo fácilmente, pero recuerdo de alguna que otra asignatura donde se veían algunos de estos algoritmos, que, además de cifrar cadenas, existen herramientas orientadas a cifrar archivos y cuya seguridad es tan absoluta, que un ordenador podría tardar «teóricamente» miles de millones de años en descifrarla por fuerza bruta. El equipo de desarrolladores de Kamailio acaba de publicar la nueva versión Kamailio 4.2.5

El equipo de desarrolladores de Kamailio acaba de publicar la nueva versión Kamailio 4.2.5

Uno de los grandes problemas que nos encontramos al conectar un sistema a la red (Internet) es sin duda, los distintos ataques a los que tenemos que hacer frente. Por desgracia, no hay una persona como tal jugando con direcciones IP buscando a alguien a quien atacar, eso hoy día ha sido delegado a un ejército de sistemas «zombies» repartidos por todo el globo de forma que los ataques sean distribuidos, automatizados, rápidos y efectivos.

Uno de los grandes problemas que nos encontramos al conectar un sistema a la red (Internet) es sin duda, los distintos ataques a los que tenemos que hacer frente. Por desgracia, no hay una persona como tal jugando con direcciones IP buscando a alguien a quien atacar, eso hoy día ha sido delegado a un ejército de sistemas «zombies» repartidos por todo el globo de forma que los ataques sean distribuidos, automatizados, rápidos y efectivos.

Tras dos ediciones celebradas con un rotundo éxito, se vuelve a celebrar la Kamailio World 2015 en el Fraunhofer Forum del 27 al 29 de mayo, tres días en los que se darán talleres y conferencias relativas a Kamailio, desarrollo, usuarios, servicios y proyectos.

Tras dos ediciones celebradas con un rotundo éxito, se vuelve a celebrar la Kamailio World 2015 en el Fraunhofer Forum del 27 al 29 de mayo, tres días en los que se darán talleres y conferencias relativas a Kamailio, desarrollo, usuarios, servicios y proyectos.

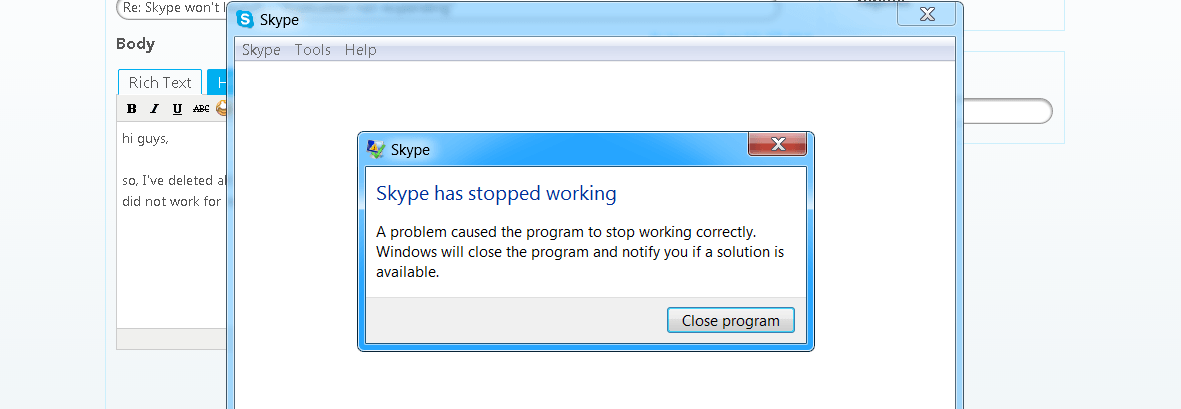

Al parecer, el Tribunal General de la UE (Unión Europea), acaba de sentenciar en contra del registro de Skype como marca comunitaria al existir ya una marca de una empresa británica (Sky) y detectarse «una similitud gráfica, fonética y conceptual de ambas marcas«, y debido a que «El hecho de que Skype aparezca rodeado de un borde recortado en forma de nube o de burbuja no elimina el grado medio de similitud gráfica, fonética y conceptual«.

Al parecer, el Tribunal General de la UE (Unión Europea), acaba de sentenciar en contra del registro de Skype como marca comunitaria al existir ya una marca de una empresa británica (Sky) y detectarse «una similitud gráfica, fonética y conceptual de ambas marcas«, y debido a que «El hecho de que Skype aparezca rodeado de un borde recortado en forma de nube o de burbuja no elimina el grado medio de similitud gráfica, fonética y conceptual«.