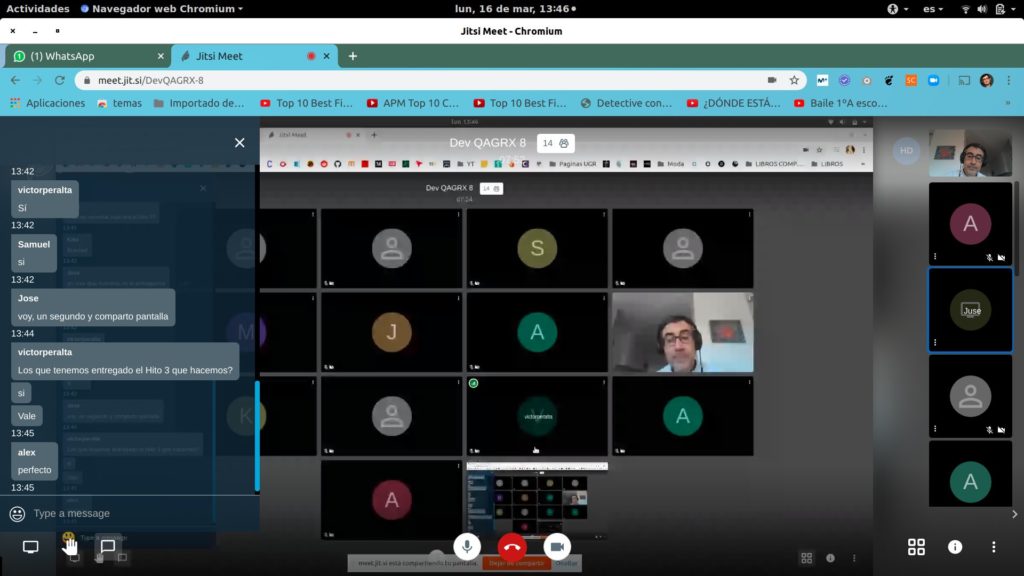

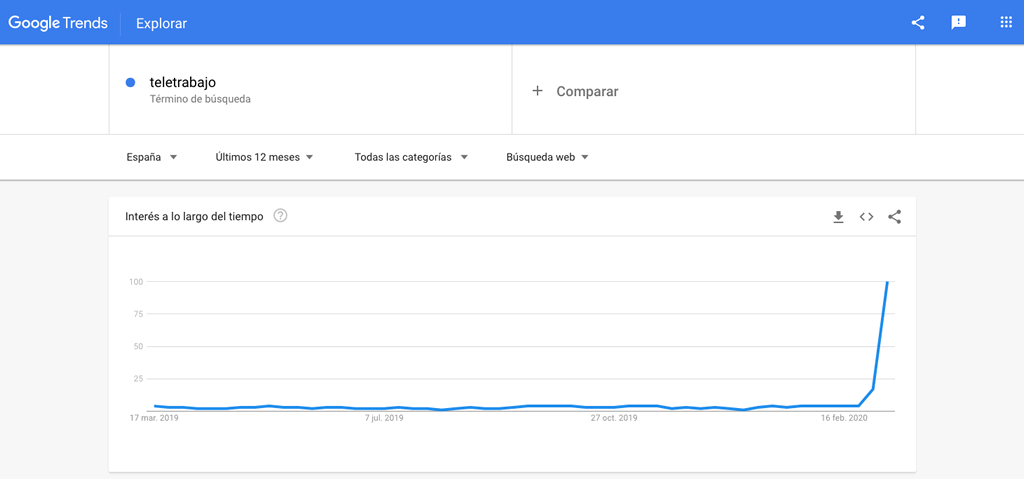

Con la pandemia, el teletrabajo (o mejor dicho… el trabajar desde casa), y el nuevo boom que están sufriendo las videoconferencias, salas de reuniones y demás herramientas de comunicación en grupo, vengo observando algunos problemas comunes que, aun siendo muy fáciles de solucionar, pocos los tienen en cuenta y viene bien que todos los conozcan. Por esta razón, he decidido recopilarlos aquí que seguro viene bien tenerlos a mano y bien presentes siempre que vayamos a hacer una reunión o una videoconferencia.

1. No hables si otra persona ya está hablando.

Los sistemas y salas de audio-conferencia suelen llevar mal que dos personas hablen a la vez. Generalmente suelen potenciar más uno que otro y por lo tanto no se suele escuchar lo que ha dicho uno de los dos. Al cabo de un momento la gente sólo escuchará a quien hable más fuerte.

2. Haz pequeñas pausas para que la gente pueda interrumpirte y preguntar.

Hay personas que cuando hablan suelen tener la costumbre de no hacer paradas en su diálogo convirtiéndolo en un cuasi-monólogo. En una conversación en persona puedes interrumpirle con un gesto o una sutil mueca, pero durante una conversación telefónica esto no siempre es posible. Hay que entender que es normal que la gente quiera hacerte comentarios o preguntas sobre lo que estás diciendo en ese instante sin querer interrumpir, por eso es importante dejar pequeños silencios necesarios para que otras personas puedan hacer una pequeña pregunta o incluso algún comentario importante.

Puedes aprovechar esas pequeñas pausas para beber agua, volver a sentarte bien en la silla, colocar mejor los papeles o lo que se te ocurra, pero respira de vez en cuando y deja que los demás puedan hacerte comentarios.

Recuerdo un caso en el que un conocido se pasó hablando sin parar más de 20 minutos y cuando terminó, su interlocutor se había quedado sin batería y llevaba 15 minutos hablando sólo. 🤦🏻♂️

3. Si usas un micrófono, acércatelo a la boca.

Hay muchos estudios acerca de cómo colocar un micrófono para que el sonido sea mejor:

- Nunca delante ni debajo, si no a un lado de la boca. (para que no se lleve los golpes de los fonemas oclusivos ‘b’ y ‘p’).

- Separado unos dos dedos. (cerca pero sin estar pegado a la cara)

- Evita todo lo posible que la gente te oiga respirar.

Hay que distinguir el microfono que se utiliza para hablar por teléfono de los que suelen utilizar para cantar. Los cantantes, además de aprender técnicas para evitar «golpear al micrófono» cuando vocalizan, los micrófonos son especiales y llevan protectores para evitar el efecto de «escupir» las oclusivas. Por lo tanto, es importante saber dónde colocarse el micrófono para que te escuchen correctamente.

Una vez te fijas cómo se hace, es muy fácil, tan solo hay que ponerse el micrófono donde estaría si utilizas un teléfono normal y corriente.

4. Mutéate si no estás hablando

En una conferencia o videoconferencia el teléfono o la aplicación siempre dispondrá de la opción de Mute. Es una práctica ideal utilizarlo para evitar ese molesto «ruido ambiente» a la reunión que puede hacer que otras personas no escuchen bien a la persona que está hablando.

La idea es mantener el Mute activado siempre y desactivarlo cuando se tenga la intención de hablar. Hay aplicaciones como Jitsi que incluso cuentan con la tecla ‘espacio’ a modo de PushToTalk y de esta forma se evita meter ruido y que sólo hable aquella persona que tiene la tecla pulsada.

5. Siempre usar auriculares mejor micrófono ambiente.

Evita siempre que puedas utilizar el micrófono integrado del ordenador o el manos libres del teléfono. Estos micrófonos están muy orientados a capturar todo el ruido ambiente posible y hace que entre en la conversación cualquier ruido externo a la habitación.

Si puedes, utiliza un micrófono personal con auriculares, ya que muchos de estos sistemas ya incluyen un cancelador de ruidos que evita enviar el ruido de fondo y hace que el sonido sea más limpio.

6. Otras notas importantes si utilizas un teléfono de conferencia en una sala

Si contamos con un teléfono de conferencia (el típico teléfono «seta» central con forma triangular o redondo), hay que tener en cuenta que estos dispositivos suelen contar con varios micrófonos, por lo que están muy pensados para capturar todo el ruido ambiente posible.

- Evita hacer ruidos innecesarios (jugar con el bolígrafo, comentarios ‘off-the-record’, etc.) ya que seguramente se escuchen.

- Selecciona bien la sala donde se va a hacer una reunión, hay habitaciones cuya acústica es tan mala que incluso hay resonancia y eso perjudica la calidad de audio.

- No coloques el teléfono en el centro de la habitación, mejor cerca de las personas que van a hablar para que los micrófonos del teléfono puedan capturar más nítidamente la voz y discriminen el audio rebotado de las paredes.

7. Elige un lugar bien iluminado si vas a tener una videoconferencia.

Las cámaras frontales (tanto de los móviles como de los ordenadores) son, por lo general cámaras muy malas, con una óptica basada en la reducción de tamaño y de recursos y que suplen mediante software las carencias de calidad óptica. Al ser una cámara muy pequeña, tienen por lo tanto una apertura óptica muy reducida por lo que necesita bastante luz para poder capturar la imagen con toda la nitidez posible.

Si vas a hacer una videoconferencia, busca un lugar bien iluminado, a ser posible con iluminación indirecta para que al sistema que procesa la imagen de la cámara no tenga que «inventarse» muchos datos por no poder recibirlo bien.

Evita también la sobre-saturación (que te de la luz solar en la cara) o el contraluz (que te de la luz solar en la espalda). Busca siempre la luz indirecta y, a ser posible, de lado, bien con una ventana o si es insuficiente, busca una lámpara potente para que ilumine el techo si éste es blanco.

8. Coloca la ventana de la videoconferencia lo más cerca de la cámara

No queda bien hacer una videoconferencia hablando a una personas mientras miras hacia otro lado, lo ideal es hablarle a las personas a la cara y por esta razón, no cuesta nada mover la ventana de la videoconferencia al lado de la pantalla que esté más cerca de la cámara, de esta forma cuando miremos a las personas con las que vamos a hablar, estaremos indirectamente mirando a cámara.

Esto sólo sirve si te alejas un poco de la cámara. No hace falta que te pegues tanto a la cámara como para que vean tus arrugas, ni tampoco que te alejes tanto como para que parezca que te has ido. Intenta mantener la cabeza en el centro de la pantalla. El truco es que puedan ver los hombros y tu cabeza quede en la mitad superior de tu captura.

9. Cuida los fondos y evita que den lugar a distracciones

Es importante buscar un fondo que evite que, las personas que te están viendo y escuchando, puedan distraerse. Últimamente es muy frecuente ver videoconferencias con fondos llenos de libros, discos o fotografías. Esto, puede dar una sensación de «erudito» pero mientras la gente presta atención al libro que aparece en el fondo, estás distrayendo su atención de lo que estás diciendo, por lo que es mejor buscar un fondo que no distraiga.

Si además, encontramos un fondo que nos evite sorpresas (como una puerta que se puede abrir sin que nos percatemos) mucho mejor.

Si estamos haciendo una videoconferencia durante una reunión (y tenemos en nuestro lado a varias personas) asegúrate que la cámara esté lo suficientemente cerca como para que se aprecien los detalles de todos los que están en nuestro lado (quién mueve la boca). Generalmente las personas que están al otro lado también tendrán un sistema similar y su monitor o televisión donde nos vean no estará muy cerca, por lo que lo ideal sería tener una cámara con un gran angular que permita ver más campo de visión y que éste se encuentre más cerca.

10. Una vez comience la reunión, echa el cerrojo.

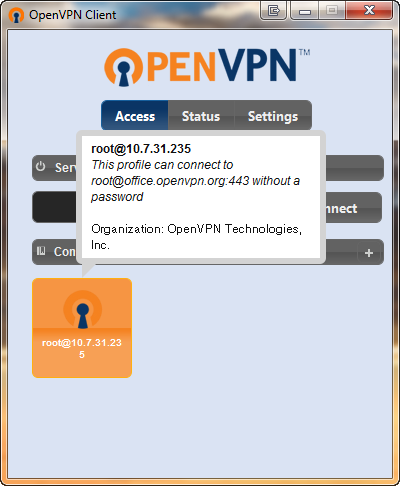

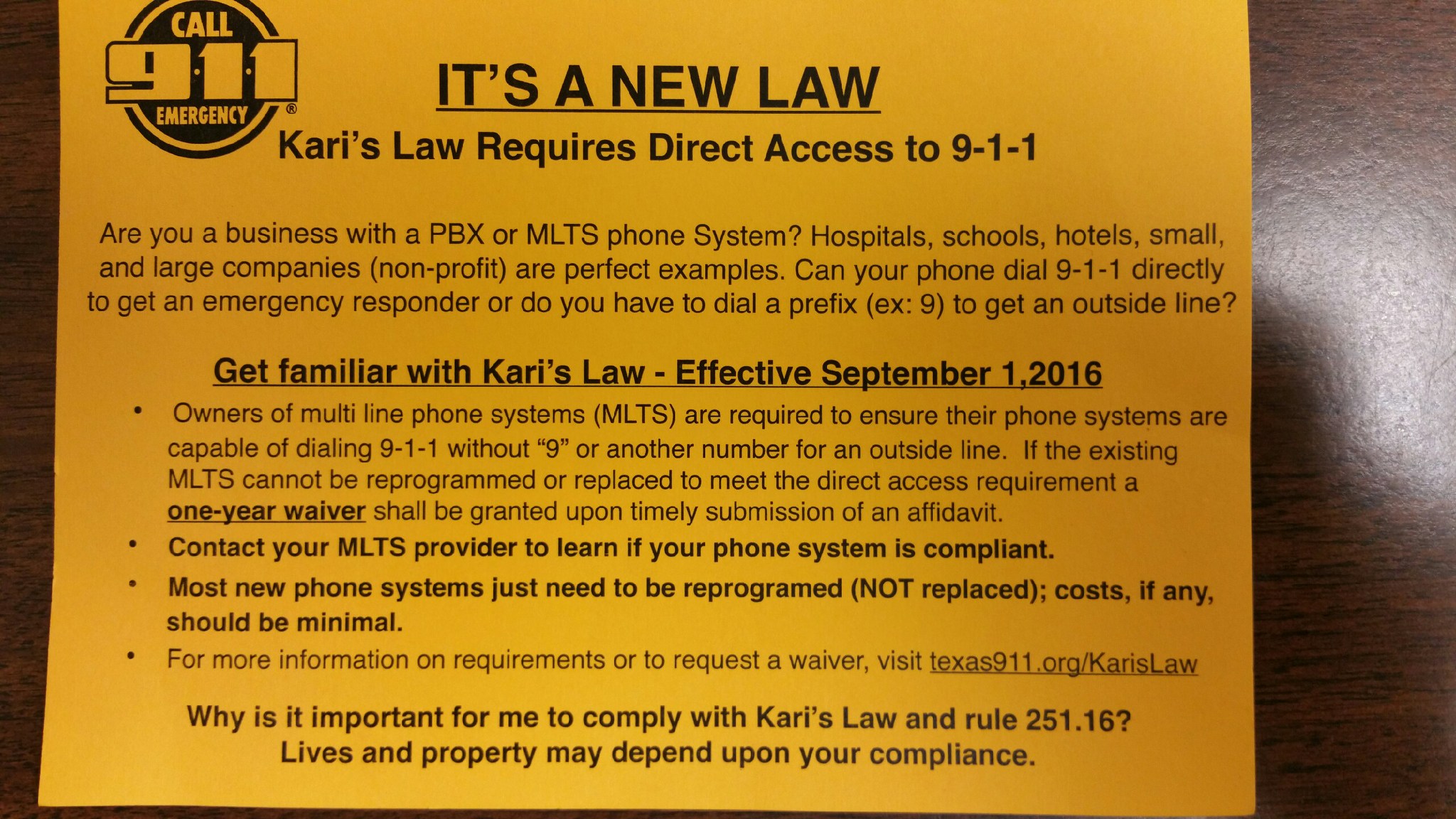

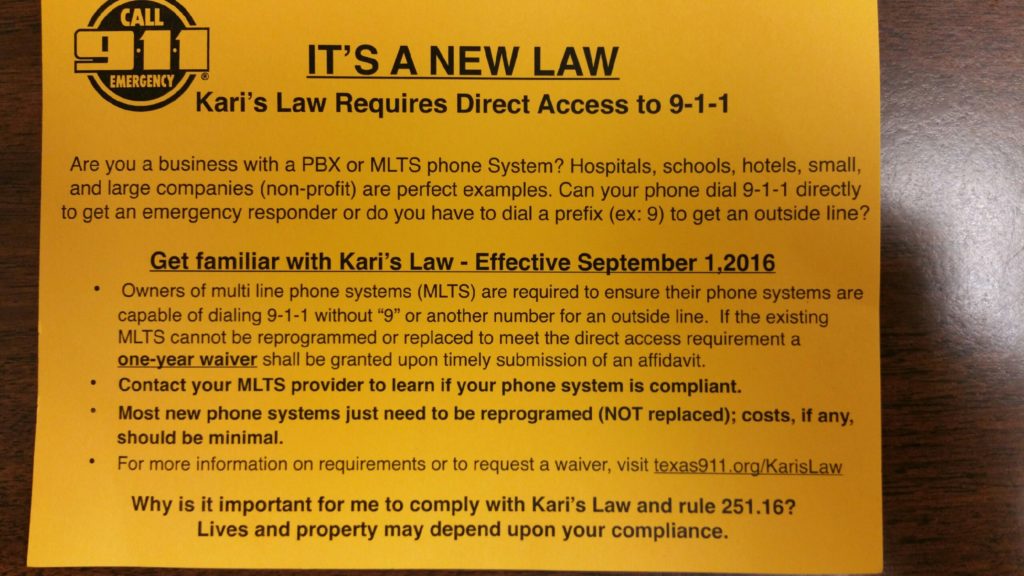

Puede parecer una obviedad, pero es muy frecuente que, tanto si usas un sistema público como uno privado, de repente aparezca alguien no invitado a dicha reunión. En algunos sistemas de videoconferencia públicas hay bots encargados de descubrir salas de reuniones, acceder y quedarse a la escucha por si se dice algo interesante.

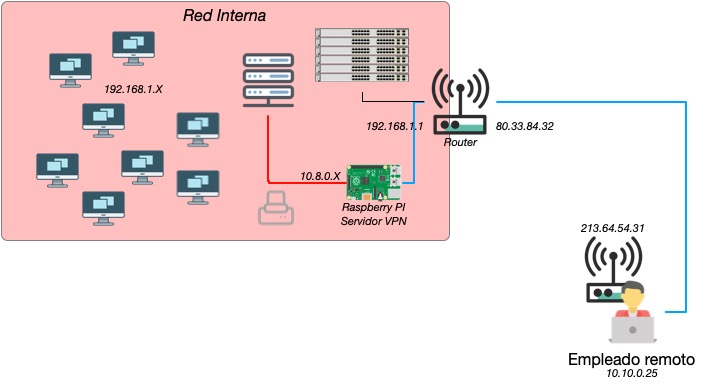

En sistemas de conferencia internos es menos habitual, pero sí ocurre que de repente puede entrar otra persona de la empresa e interrumpir nuestra conversación. Por lo tanto, aunque pueda parecer una tontería y una obviedad, una vez se encuentre todo el mundo dentro de la sala de reuniones, es muy recomendable poner una contraseña o un pin para evitar que otras personas puedan acceder sin previo aviso.