Te damos la bienvenida a WordPress. Esta es tu primera entrada. Edítala o bórrala, ¡luego empieza a escribir!

Autor: hellc2

Cómo nos comunicamos entre las distintas generaciones

El pasado jueves 2 de octubre tuve el honor de ser invitado a un evento llamado «Más allá de la conectividad» organizado por varias empresas: Imatel, Snom, Lemonvil, WirelessMundi y Zyxel y fantásticamente coordinado y dirigido por mi amiga Montse Bonastre de Matices de Márketing, en la que se dieron cita multitud de empresas integradoras, operadores y otras empresas de telecomunicaciones y en la que se ofrecieron diversas presentaciones muy interesantes ciberseguridad, inteligencia artificial, certificados NIS2, ENS, ISO27001, nuevos equipos de red, se presentaron los nuevos teléfonos hospitality y de emergencias de Snom, así como algunas novedades sobre software para operadores e integradores de sistemas VoIP.

Por mi parte, me invitaron para dar una pequeña charla y como el público, aunque técnico (ya que provienen de empresas técnicas) no era de las que disfrutarían de una pantalla negra con letras verdes, preferí optar por mostrar una realidad en la que llevaba tiempo pensando, así que tuve la oportunidad de presentar una charla titulada: “El gran reto de las comunicaciones entre generaciones”

En esta charla quise hablar de algo que todos vivimos a diario: lo complicado que puede ser comunicarse entre generaciones. Hoy tenemos mil formas de hablar (teléfono, WhatsApp, Instagram, correos, videollamadas), pero eso no significa que nos entendamos mejor. La tecnología nos ha dado velocidad y alcance, pero también mucha presión por responder al instante. Durante el COVID la adopción de la tecnología se aceleró: el teletrabajo y las videoconferencias (que prácticamente nadie utilizaba) se volvieron parte del día a día, y ahí empezamos a notar que no todos nos comunicamos igual. Los más jóvenes, por ejemplo, evitan las llamadas telefónicas, mientras que los mayores las ven como algo más humano y directo.

También hablé del papel de la Inteligencia Artificial, que está metida de lleno en nuestras conversaciones: chatbots, asistentes virtuales, análisis de sentimientos… Pero aunque parezca mágica, todavía no entiende de emociones ni de contexto. Y detrás de toda esa tecnología hay un coste enorme, tanto económico como medioambiental. En el fondo, mi idea era dejar claro que comunicarse bien no depende de la app o del dispositivo, sino de saber con quién estás hablando y adaptarte a su forma de entender el mundo. Porque, al final, el verdadero reto no es hablar… sino entendernos.

Aquí tenéis la presentación por si os puede ayudar en alguna ocasión a entender cual es el mejor método para comunicarnos con otra persona.

Presentación del ciclo de conferencias «Más allá de las comunicaciones» El día acabó en un fantástico cóctel en una terraza a apenas cien metros de la playa, rodeado de un sol radiante, viendo a amigos de siempre y conociendo a muchas personas nuevas, además de desvirtualizar a otras que ya conocía pero no en persona y con el increíble clima de Málaga que en octubre seguíamos a 27ºC y con una charla mucho más redonda de lo que había planeado, y es que, después de un tiempo de bajón físico y mental, volver a poder dar una charla y conseguir que a la gente le guste, es algo que me llena de orgullo y agradecimiento a todos los amigos que me animaron a presentarme y a los que asistieron a este evento.

Basic Security Recommendations in Development

A few days ago, while reading a tweet on X, I came across someone who reported that all their cryptocurrency had been stolen from their wallet. This person is technically knowledgeable (they work professionally in IT), meaning they should have never experienced security issues at this level. In this tweet (which you can see below), they explain step by step what happened and how we can avoid the same fate:

Although the thread focuses primarily on crypto (cryptocurrencies and digital trading), as always, I like to consider problems from multiple perspectives. I realized this is an issue that could affect others, too—and if this wake-up call can inspire some security improvements for everyone, that’s even better…

Summarizing the extensive thread (which I highly recommend reading in full), a browser extension (for the Cursor development interface) managed to access the

.envfile, transmitted the user’s private key to the attacker, and the attacker drained the wallet in just a few hours. The loss was minor (only a few hundred dollars), but this incident demonstrates how even the most cautious can fall victim to supply chain attacks.It’s true that storing secrets in

.envfiles is a common practice; however nowadays, for applications handling highly sensitive credentials, it’s recommended to use secure vault solutions, such as:- HashiCorp Vault (open source)

- AWS Secrets Manager

- Google Secret Manager

These systems allow secure storage of credentials and generate temporary, encrypted tokens for access—so that an attacker can only obtain a limited token, not critical credentials.

Another key principle of any secure development system is “environment separation”: that is, have fully separated environments for development, testing, and production (and any parallel systems for quality assurance, additional testing, etc.)

This means each environment must have different access authorizations so that developers—or anyone else involved—never have direct access to production configuration data.

So, summarizing these recommendations:

- Do not store secrets in

.envfiles. - Verify the authenticity of software authors and any extensions you use.

- Use cold wallets exclusively for significant funds.

- Audit extensions regularly.

- Separate your working environments to enhance security.

- Monitor systems regularly.

I’ve always said that “security is the opposite of convenience.”

We usually aim to simplify users’ lives, but once we add “security,” that simplicity often becomes “inconvenience.” Like needing to open an OTP app in addition to entering your credentials—that’s not supposed to be easy.

Still, those of us working on the frontline developing solutions sometimes need to take more security measures—and tolerate greater discomfort than usual—for the sake of both the project at hand and other projects within the company.

Whenever someone secures their systems with just a username and password, I’m reminded that:

- Most people reuse their passwords across some—or all—services…

- Some services have already been compromised, exposing usernames, passwords, etc. (e.g., via haveibeenpwned.com) …

- An encrypted password can be decrypted in a short time…

So, if you ever wonder, “should I do this to enhance security?”—the answer is always YES. Better to err on the side of paranoia than to have something stolen… especially since the ultimate goal is to avoid ending up in a situation like that poor guy experienced. Right?

Recomendaciones básicas de seguridad en desarrollo

Hace unos días, leyendo un tweet en X, leí a una persona que denunciaba que le habían robado todas las cryptomonedas que tenía en su wallet. Esta persona es alguien técnica (se dedica a la informática profesionalmente), es decir, con conocimientos informáticos suficientes como para no haber sufrido nunca a nivel de seguridad a este nivel. En este tweet (que podéis ver abajo), explica paso a paso qué le ha ocurrido y cómo evitar que nos pase a los demás:

La lectura está orientada principalmente al tema crypto (criptomonedas y trading de monedas digitales) no obstante, como siempre me gusta ver los problemas desde varios ángulos, me dí cuenta de un problema que posiblemente a alguien más le puede ocurrir, y si con esta llamada de atención se pueden hacer algunos cambios que mejoren la seguridad de todos, mucho mejor… 😉

Resumiendo el enorme hilo (que recomiendo leer completamente), una extensión (del interfaz de desarrollo Cursor) logró acceder al archivo

.env, enviar su clave privada al atacante y éste vació su wallet en cuestión de horas. La pérdida fue poca (apenas unos cientos de dólares), pero éste incidente evidencia cómo incluso los más cuidadosos pueden caer en ataques de cadena de suministro.Hay que decir que se recomiendan que las contraseñas se almacenen en variables de entorno, por lo que un .env es un sitio habitual donde se almacenan estos valores, no obstante hoy día, para aplicaciones con contraseñas importantes y muy sensibles, se recomienda utilizar aplicaciones como:

- HashiCorp Vault (software libre)

- AWS Secrets Manager

- Google Secret Manager

Estos sistemas permiten almacenar de forma segura usuarios y contraseñas a la vez que generan tokens temporales para poder acceder a ellos de forma segura y cifrada. De esta manera, un atacante no tendría acceso más que a un token de un servicio y no a nuestros datos de acceso críticos.

Uno de los puntos en los que cualquier sistema de desarrollo seguro hace referencia es en la necesidad de «separar entornos«: Esto es: disponer de un entorno de desarrollo, completamente separado del entorno de pruebas y completamente diferente al entorno de producción (además, de otros posibles entornos gemelos y separados 100% para calidad, testeo, etc.). Esto implica que cada entorno debe tener autorizaciones diferentes para que, tanto el desarrollador, como el resto de personas que participan en el desarrollo no tengan nunca acceso a los datos de configuración de producción.

Por lo tanto y resumiendo un poco… hay que tener en cuenta las recomendaciones:

- No almacenar claves en

.env, - Verificar la autenticidad del autor del software y de las extensiones que utilicemos,

- Usar exclusivamente carteras frías para fondos importantes,

- Auditar extensiones,

- Separar entorno de trabajo para hacerlos mucho más seguro,

- Vigilar periódicamente todo…

Siempre he dicho que «la seguridad es contraria a la comodidad«. Normalmente trabajamos para solucionar y hacer la vida más sencilla a los usuarios, pero al añadir «seguridad«, esa «sencillez» a veces se transforma en «incomodidad«, no hay más que ver un ejemplo de que, para acceder a cualquier sitio de forma segura, tenemos que acceder utilizando la verificación en dos pasos, y para ello es necesaria una aplicación OTP (One Time Password) lo que implica abrir una aplicación externa (además de introducir usuario/contraseña) algo que no es precisamente cómodo.

Aún así, los que trabajamos en la trinchera, desarrollando soluciones, a veces tenemos que tomar más medidas de seguridad y trabajar con más incomodidades de las habituales en pos de la seguridad tanto del proyecto como del resto de proyectos de la empresa.

Siempre que alguien trabaja y protege su sistema únicamente con usuario contraseña me acuerdo de que:

- La gran mayoría de personas reutilizan sus contraseñas en algunos o en todos los servicios…

- Alguno de los servicios han sido atacados obteniendo datos como usuarios, contraseñas, etc… https://haveibeenpwned.com/

- Una contraseña cifrada puede ser descifrada en cuestión de…

Así que… si alguna vez piensas: ¿debería hacer esto para aumentar la seguridad? la respuesta es siempre SI. Mejor pecar de paranoico a que te roben lo que sea… y es que, el objetivo final es que no nos ocurra algo similar a lo que le ha ocurrido a este hombre. ¿o no?

La ironía de exigir seguridad y también una puerta trasera

Hoy traigo a debate una opinión que llevo algún tiempo en la cabeza, no es algo fácil ni claro, pero…

Si eres el responsable de la información de una empresa, da igual que sea grande o pequeña, si guardas las contraseñas sin cifrar y alguien se entera, te puede caer una multa grande. Las contraseñas deben estar cifradas o almacenar, en su lugar, un código Hash de dicha contraseña. Si quieres almacenar datos privados de tus clientes, éstos deben estar a buen recaudo: disco duro cifrado, protegido con contraseña, cifrar todo lo que se pueda, etc. Máxima protección en el almacenaje.

Si quieres solicitar datos a clientes o quieres enviar o recibir datos privados de clientes, éstos deben hacerse mediante protocolos seguros, cifrados a prueba de «escuchas» o sistemas «MITM» que puedan capturar la información.

Si quieres sacarte algún certificado tipo ISO27001, ENS, NIS2 o similar, la seguridad es prioritaria: todo debe ir cifrado, todo bien guardado y pobre de ti si te entran y extraen los datos, porque te caerá una multa alucinante.

El Esquema Nacional de Seguridad (ENS) establece como requisito fundamental la protección de la confidencialidad de las comunicaciones y datos mediante el uso de cifrado robusto. Se recomienda el uso de protocolos como HTTPS y SSL/TLS para asegurar que los datos intercambiados estén protegidos contra interceptaciones no autorizadas. [https://www.aesseguridad.es/news/91/04_ENS_Cifrado.pdf]Irónicamente, si hiciéramos caso a todo lo que se exige desde el punto de vista de la seguridad de la información considerando que una llamada telefónica es «información altamente sensible» y cifrásemos todo lo que enviamos o recibimos y todo lo que almacenamos para evitar que alguien no autorizado pueda acceder, estaríamos legalmente cubiertos ¿verdad?

La ironía de la seguridad en Europa

Si creara un sistema de mensajería con un sistema cifrado seguro que nadie excepto el remitente y el destinatario pudieran saber qué se ha dicho (lo que se supone que hace los sistemas de mensajería actuales que utilizan el cifrado E2EE –end-to-end encryption-) , que no guardara los datos con el objeto de garantizar la seguridad, o si creara y gestionara un sistema VoIP desde un teléfono IP a otro teléfono IP, totalmente cifrado, con un algoritmo de cifrado similar y muy fuerte que evitase completamente que alguien pudiera escuchar las conversaciones ajenas (ni siquiera los servidores por los que pasan las conversaciones), entonces tendríamos un gran problema: no podríamos colaborar con la policía si un juez decidiera que hay que intervenir el teléfono o escuchar una llamada, o leer una conversación de este sistema de mensajería.

Entonces ¿en qué quedamos? ¿se puede crear un sistema realmente seguro? ¿o es ilegal porque no puedes garantizar la colaboración con la policía y demás cuerpos de seguridad? ¿o no es posible crearlo en Europa? Como europeo, no me puedes exigir seguridad y por otro lado decirme que tiene que ser intervenible…

Todo operador de telefonía está obligado a colaborar con las fuerzas y cuerpos de seguridad del estado, así como si un juez solicita intervenir un teléfono, debe poder hacerlo con la infraestructura que tenga este operador. Actualmente en la red de telefonía, «gestionada» por los grandes como Movistar, Orange-MasMovil y Vodafone, su infraestructura ya permite de facto esta «intervención legal», por lo que si la llamada viaja por la red de telefonía, va sin cifrar, te guste o no.

Un ejemplo real

Hace unos años vino un cliente que se dedicaba a realizar llamadas con información muy confidencial (números de tarjetas de crédito, saldos, cobros, etc.) y necesitaba realizar llamadas telefónicas a sus clientes por lo que exigía una conexión desde su centralita mediante VPN, SIP con TLS y SRTP para evitar que alguien interceptara sus conversaciones y una garantía legal de que toda la comunicación era completamente cifrada.

Hasta cierto punto puedes darle lo que te pide, pero en cuanto la llamada sale de tus sistemas a la red telefónica (la PSTN) a través de un operador como Movistar, Orange o Vodafone, la llamada será tan transparente y vulnerable como cualquier otra. Quizá puedas cifrar la conexión con algún operador y aún así, la infraestructura de los operadores no está pensada para ir cifrada, por lo que al final todo viajará «en plano».

Es triste, pero es así.

Ejemplo de códec hardware (web) En los entornos militares, utilizan sistemas propios y físicos para cifrar cualquier conversación entre dos teléfonos, una especie de «códec hardware» que deben tenerlo ambos extremos, uno codifica y el otro decodifica, pero este «códec hardware» es inútil en caso de querer hacer una llamada a un teléfono normal y corriente que no tenga en su extremo ese otro «códec hardware» (tiene un nombre, pero por seguridad, prefiero llamarlo así).

En otros entornos privados, (entre los teléfonos y la centralita) también se cifran con algoritmos básicos como SRTP y poco más, de manera que si algún experto necesita escuchar una conversación, tampoco se le puede poner muchos impedimentos. Quizá con eso sería suficiente… quién sabe, pero me huelo (visto lo fácil que es conseguir filtrar una grabación de un juzgado) que lo querrán sencillo, en mp3 y en un pendrive con FAT32.

¿Y si mi sistema es totalmente cifrado E2EE para dar seguridad TOP a mis clientes y recibo una petición de la policía?

Básicamente es el dicho «el que hace la ley, hace la trampa«: Todo debe ser ultra seguro y pobre de ti si un hacker te entra y vende al mejor postor tus grabaciones, listados de clientes, llamadas, etc… la multa va a ser monumental… y por otro lado, si haces eso, estás obligado a tener una «puerta trasera?» para permitir la intervención judicial y colaborar con los cuerpos de seguridad.

¿Hasta qué punto es legal montar un sistema de VoIP con SRTP y TLS (cifrado) si luego puede llegarme un requerimiento para escuchar una conversación entre dos usuarios de mi red?

Al final, son las empresas de fuera: Whatsapp, Telegram, etc… las que cifran y dan seguridad y, si llega un requerimiento judicial, con decir que son empresas americanas, se libran de todo estos follones, pero ¿y los que somos europeos? A decir verdad, en los EEUU además de U.K, Australia, Canada, New Zealand, India y Japan también están obligados a cifrar toda comunicación y a instalar «backdoors» en sus software para que puedan entrar la CIA, el MI6, los पुलिस अधिकारी y la 何でも代理.

La seguridad es importante para evitar ataques de extraños, pero si obligan a que extraños puedan entrar y acceder a tu infraestructura y hacer lo que quieran, entonces no hay seguridad que proteja tus datos.

Qué es Wifi 7 y por qué el presente es inalámbrico

Siempre he preferido conectar el ordenador principal a Internet utilizando un cable ethernet antes que wifi, la verdad. No obstante, es evidente que pese a mis preferencias, siempre es necesario tener un punto de acceso wifi con una buena antena para poder utilizar el ordenador, el móvil o las decenas de dispositivos IOT, cámaras, impresoras y demás aparatos que tenemos en casa.

Incluso en una casa con dos plantas y con todas las habitaciones cableadas, siempre es necesario tener un par de puntos de acceso Wifi (uno por planta) para poder tener una buena cobertura y que no se corte un vídeo que estés viendo en el móvil o en la tablet, así que imagínate en una empresa donde una mala cobertura puede dar una imagen bastante pésima. Por esta razón es importante, dejarse un poco más y tener una red Wifi que no falle y funcione perfectamente sin sorpresas.

Lo último en Wifi es el Wifi 7, una forma de llamar al estándar 802.11be, un protocolo que tras investigar un poco tiene algunas novedades frente al estándar 802.11xa (normalmente conocido como Wifi 6).

Diferencias entre Wifi 6 y Wifi 7

Mayor velocidad máxima: Mientras que el Wifi 6 (802.11xa) tenía una velocidad máxima de datos de 9.6 Gb/sec, el nuevo sistema Wifi 7 (802.11be) aumenta la velocidad máxima hasta los 46 Gb/sec. (Esta velocidad, por supuesto, es siempre teórica. Luego veremos porqué las velocidades son bastante inferiores). Esto es porque está diseñado para entornos de alta densidad y aplicaciones de alto consumo de ancho de banda como streaming 8K, realidad virtual, juegos, y más.

Nuevas frecuencias: El Wifi 6 estándar utiliza las frecuencias de 2.4 y 5Ghz, la última generacion de Wifi 6 (conocida como Wifi 6E) inauguró la banda de los 6Ghz, y esta misma banda es aprovechada por Wifi 7. El problema es que la banda de los 6Ghz no está liberada completamente en Europa, por lo que sólo se pueden utilizar los puntos de acceso que tengan limitadas las frecuencias del 5.945 MHz al 6.425 MHz, y además sólo en interiores y en dispositivos de baja potencia (en Europa, lo de los 6Ghz todavía no sería legal utilizarlo salvo que tengas muy claro qué frecuencia vas a utilizar)

Comparativa con toda las generaciones Wifi

A continuación una tabla comparativa de todas las generaciones Wifi que existen actualmente. Desde el Wifi de primera generación (802.11b) hasta el nuevo Wifi 7 (802.11be)

Generación Estándar Año Banda Velocidad Máx.teórica Ancho de canal máximo QAM máxima Mejoras Wifi 1 802.11b 1999 2.4 GHz 11 Mbps 22 MHz 64-QAM Primer wifi popular Wifi 2 802.11a 1999 5 GHz 54 Mbps 20 MHz 64-QAM Mejor velocidad y menos interferencia Wifi 3 802.11g 2003 2.4 GHz 54 Mbps 20 MHz 64-QAM Compatibilidad con Wifi 1 Wifi 4 802.11n 2009 2.4/5 GHz 600 Mbps 40 MHz 64-QAM Introducción de MIMO Wifi 5 802.11ac 2014 5 GHz 6.9 Gbps 160 MHz 256-QAM MU-MIMO, mayor ancho de canal Wifi 6 802.11ax 2019 2.4/5 GHz (+6E) 9.6 Gbps 160 MHz 1024-QAM OFDMA, MU-MIMO mejorado, TWT Wifi 7 802.11be 2024* 2.4/5/6 GHz 46 Gbps 320 MHz 4096-QAM MLO, ultra-baja latencia, canales más anchos Puntos de acceso que soportan Wifi 7

Si quieres montar una infraestructura con Wifi 7 por aquello de hacer una inversión y que no quede obsoleta en 2 años, te pongo algunas marcas y modelos que seguramente conoces:

Grandstream GWN7670 y GWN7670WM

- Fabricante: Grandstream

- Tipo: Punto de acceso profesional Wifi 7

- Velocidad: Hasta 5765 Mbps

- Precio: Desde 150 € por unidad

- https://www.grandstream.com/products/networking-solutions/indoor-wifi-access-points/product/gwn7670

TP-Link Deco BE85

- Fabricante: TP-Link

- Tipo: Mesh Wifi 7

- Velocidad: Hasta 8647 Mbps

- Precio: Desde 400 € por unidad

- https://www.tp-link.com/es/home-networking/deco/deco-be85/

Ubiquiti UniFi U7 Pro

- Fabricante: Ubiquiti

- Tipo: Punto de acceso profesional Wifi 7

- Velocidad: Hasta 5765 Mbps

- Precio: Desde 160 – 270 € por unidad

- https://eu.store.ui.com/eu/en/products/u7-pro

Disclaimer: Por supuesto, todo el resto de empresas de networking también están sacando sus propios routers, antenas y puntos de acceso con Wifi 7, no obstante hemos destacado estas tres porque el resto de fabricantes y modelos superan con creces la barrera de los 700€ por unidad y además de que, para darle más énfasis a las velocidades que soportan, no especifican las velocidades de las frecuencias en 5Ghz centrándose en las frecuencias de 6Ghz.

¿Realmente necesitamos tanta velocidad?

Estoy seguro que en una vivienda no es necesario tanta velocidad, ni tanta cobertura, ni tener una red mesh formada por varios puntos de acceso, pero hay empresas y otras instalaciones que sí tienen esa necesidad: hoteles, supermercados, naves industriales, fábricas, hospitales, universidades, etc. que tienen que buscar una infraestructura que dure muchos años, que tenga buena calidad y que ofrezcan un soporte técnico y respuesta ante fallos hardware de calidad, de ahí que muchas empresas opten por soluciones demasiado costosas y no se paran a pensar en soluciones más económicas e igual de profesionales.

A nivel «residencial», el principal problema que me encuentro con la infraestructura Wifi es la cantidad de dispositivos que tenemos conectados. Imagino que no será así en todas las viviendas y la mía es algo especial por aquello de «los frikis» que tenemos cacharros de todo tipo que se conectan a internet vía wifi, tener dos plantas es también un handicap que hace que tenga que configurar la señal mínima de cada punto de acceso de forma que cuando un móvil salga de la cobertura de una antena, se desconecte y vuelva a conectarse a la que tenga más cobertura, a ser posible, haciendo roaming para evitar perder la conexión.

Yo, con tal de no escuchar la dichosa frase de «no hay internet!!!» me dije que prefiero comprar antenas más profesionales que las típicas residenciales, de ahí que siempre ande mirando las novedades de los fabricantes más accesibles y con mejor relación calidad-precio.

Telecom services paralyzed after Nationwide Blackout

On April 28th, a general blackout occurred across all of Spain, and by extension, also in Portugal due to the proximity and electrical interconnection between the two countries. At 12:30 PM, a widespread power outage affected every device connected to the power grid, and for a few minutes, confusion and anxiety prevailed. During those minutes, all fiber optic connections began to shut down, which meant that a lucky few with Uninterruptible Power Supplies (commonly known as UPS) were still able to access some news websites and realize the outage was larger than it initially appeared.

Unfortunately, UPS systems only last a few minutes—just enough to withstand an electrical fluctuation or to safely shut down servers if the outage lasts too long—so we were left with only mobile networks, the saviors during catastrophes, with batteries meant to last 24 hours without electricity, or at least, that’s how it should have been.

Unfortunately, many antennas also lost electrical connection in most cases; in others, although there was coverage (the antennas were powered), there was no internet or phone traffic. In other cases, the antennas lasted even less than a household UPS, and all signal disappeared in barely two minutes. Many antennas couldn’t withstand even one hour of power outage, leaving thousands of people completely out of communication.

As the ad once said, “the future is mobile,” and anything that isn’t a mobile network hardly seems worth maintaining. The copper network has been removed and replaced by a fiber network that requires continuous power. In these cases, UPS units last only a few minutes to prevent brief electrical interruptions. But when Europe advises us to prepare an “emergency kit” designed to sustain us for at least 48 hours without leaving home, they should also recommend that communications be able to last more than just a few minutes.

I confess I’m not a “prepper” at all—if disaster strikes, I’ll surely be caught without toilet paper, without drinking water, and with an empty fridge. Nevertheless, I’m aware that we should be at least minimally prepared and store a few cans of food “just in case.”

We are so dependent on electricity and communications that, if either is missing, people would go crazy—and if communications also depend on electricity, it makes us even more vulnerable, as has been demonstrated.

Luckily, there weren’t many tragedies to mourn. Some people had difficulties with respirators, oxygen machines, or CPAP devices for sleep apnea, but in these cases, the inability to communicate greatly increases the sense of vulnerability and lack of response. (I won’t even go into political incompetence and the lack of useful, swift responses to a disaster of this magnitude.)

Data centers are required to have backup systems that allow them to operate for many hours in case of a power outage. These backup systems use generators, solar panels, etc., and thanks to them, many systems continued functioning once power was restored. However, Movistar (and by extension, all mobile networks that rely on it) continued to experience issues with mobile service 48 hours after electricity returned. Is the mobile network really so unresilient that it still couldn’t support phone calls 48 hours after power was restored?

We must learn something from all this: in this case, that the electrical grid and power systems must be more robust. We need to be “more independent,” both at the national level and on a personal level. Having backup batteries at home to power LED lamps, charge mobile phones, a battery-powered radio to hear the news, a walkie-talkie to communicate without relying on a company that might let you down at such times, or an alternative way to cook besides the typical electric stove/microwave/oven—these are all things that should be part of the “emergency kit” we now need to take seriously.

As I said, we must learn something from every situation—and in this case, I’m going to take that “emergency kit” that Brussels recently announced (and half the country, myself included, laughed off) much more seriously.

Suspenso general en las telecomunicaciones tras el apagón

El pasado día 28 de abril ocurrió un apagón general en toda España y por extensión, también en Portugal debido a la cercanía y la interconexión eléctrica entre ambos países. A las 12:30 del mediodía, un corte general de electricidad afectó a todo aparato conectado a la red eléctrica y durante unos minutos reinó la confusión y los nervios. Durante esos minutos, todas las conexiones de fibra empezaron a apagarse lo que provocó que, algunos pocos afortunados con Sistemas de Alimentación Ininterrumpida (generalmente conocidos como SAI) pudieran aprovechar aún para conectarse a alguna página web de información y darse cuenta que el apagón era más grande de lo que parecía inicialmente.

Desgraciadamente los SAI apenas duran unos minutos, suficientes para aguantar un vaivén eléctrico o para apagar con seguridad los servidores en caso de que supere cierto tiempo, por lo que ya sólo nos quedaron las líneas móviles, salvadoras de cataclismos y con batería suficiente como para aguantar 24 horas sin electricidad, o al menos, eso debería haber sido.

Desgraciadamente muchas de las antenas también se quedaron sin conexión eléctrica en la mayoría de los casos, en otros, aunque había cobertura (las antenas estaban alimentadas) no había tráfico ni de internet ni de teléfono. En otros casos, las antenas duraron menos que el SAI casero y toda cobertura desapareció en apenas dos minutos. Muchísimas antenas no fueron capaces de aguantar ni una hora de corte de suministro eléctrico, dejando incomunicadas a miles de personas.

No hay más que ver que, como decía el anuncio: «el futuro es móvil» y que todo lo que no sea redes móviles apenas tiene sentido mantenerlo. Han quitado la red de cobre y la han sustituido por una red de fibra que hay que alimentar continuamente. En estos casos los SAI apenas duran unos pocos minutos para evitar microcortes eléctricos. Pero cuando Europa nos aconseja un «kit para emergencias» diseñado para aguantar al menos 48 horas sin poder salir de casa, al menos también deberían aconsejar que las comunicaciones también deberían aguantar algo más que unos pocos minutos.

Yo confieso que no son nada «Prepper«, si ocurre un desastre, fijo que me pilla sin papel higiénico, sin agua potable y con el frigorífico vacío. No obstante, soy consciente que un mínimo sí que deberíamos estar preparados y guardar unas latas de comida «por si las moscas».

Somos tan dependientes de la electricidad y las comunicaciones que si nos falta alguna de estas dos cosas, la gente se volvería loca y si las comunicaciones también dependen de la electricidad, todo nos hace más vulnerables como se ha demostrado.

Por suerte no hay que lamentar muchos desastres. Algunas personas lo han pasado mal con los respiradores y las máquinas de oxígeno o para evitar la apnea a la hora de dormir, pero ante cualquier problema de este tipo, la incapacidad para comunicarse incrementa sustancialmente la sensación de vulnerabilidad y la incapacidad de respuesta. (no voy a entrar en la incompetencia política y la falta de respuestas útiles y rápidas ante un desastre de este calado).

Los datacenters están obligados a tener un sistema de respaldo que les haga mantenerse muchas horas en caso de corte eléctrico. Ese sistema de respaldo funciona con generadores, placas solares, etc. y gracias a esto muchos de los sistemas siguieron funcionando cuando volvió la luz. No obstante Movistar (y por extensión, todas las redes móviles que dependen de ella) siguió experimentando problemas en la red móvil 48 horas después de volver la electricidad. ¿tan poco resiliente es la red móvil que sigue sin permitir llamadas telefónicas 48 horas después de volver la electricidad?

De todo debemos sacar algo en claro: En este caso, que la red eléctrica y el sistema eléctrico debe ser más robusto. Debemos ser «más independientes» tanto a nivel nacional como a nivel personal. Contar con baterías de respaldo en casa para alimentar lamparas led, móviles, tener una radio a pilas para poder escuchar las noticias, un walkie-talkie para comunicarse sin necesitar de una compañía que te puede dejar tirado en estos momentos o tener una forma de cocinar fuera de la típica vitrocerámica / microondas / horno eléctrico, es algo que debería formar parte de ese «kit de emergéncias» que nos vamos a tomar en serio.

Como digo, de todo debemos sacar algo, y en esta ocasión, voy a tomarme en serio lo del «kit de emergencias» que hace poco anunció Bruselas y que medio país se tomó en broma, incluido yo.

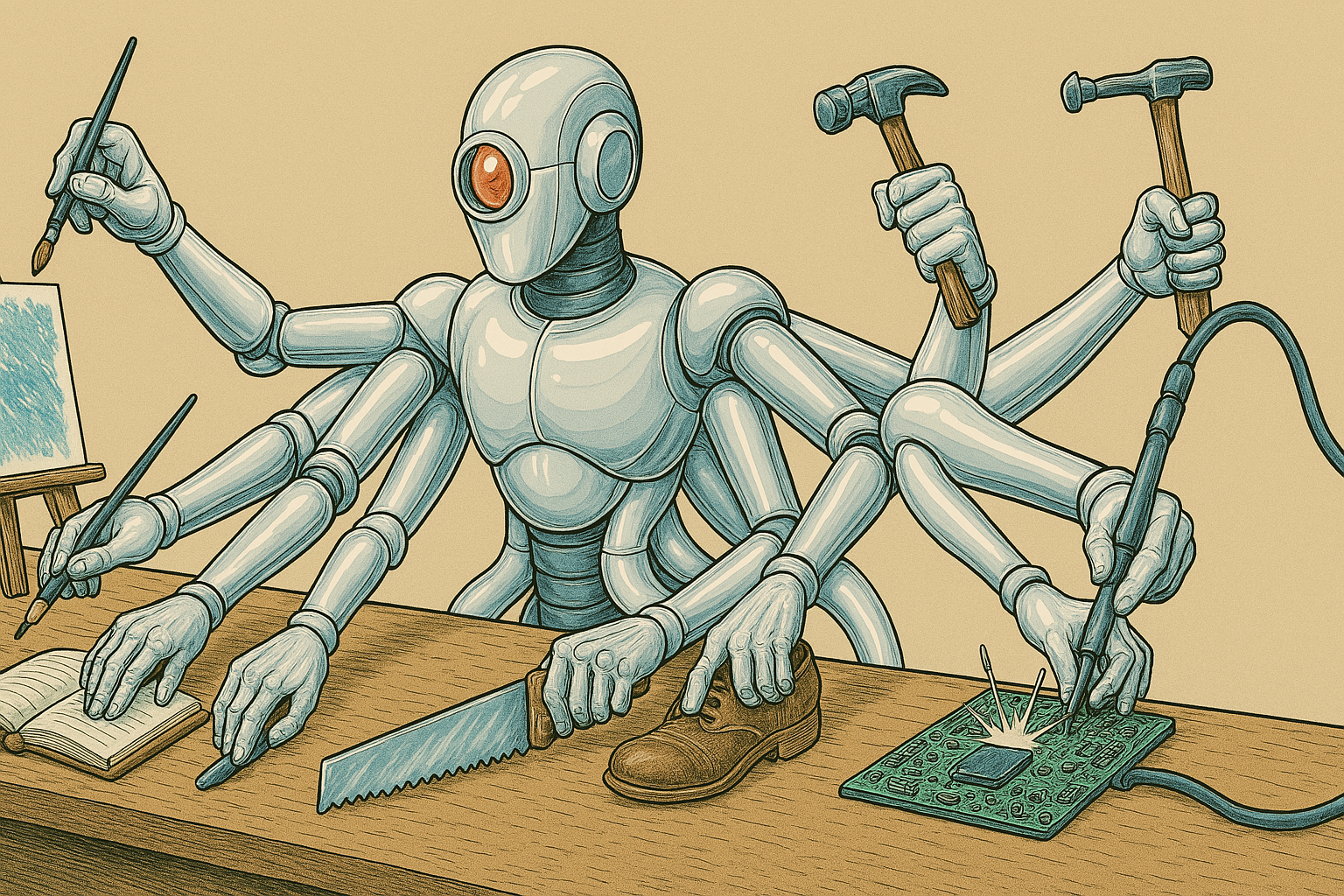

La IA nos va a quitar de trabajar a todos (o casi todos)

Últimamente me estoy encontrando con un gran número de noticias sobre IA. La Inteligencia Artificial se ha hecho de dominio público y hoy día cualquiera escribe un artículo, graba un vídeo o te muestra lo fácil que es hacer cualquier cosa con ChatGPT o con cualquiera de las 2000 herramientas que te dan una cuenta gratuita sobre IA… excepto lo que buscas hacer.

Un día estás leyendo en swahili cómo funcionan los tensores de la librería TensorFlow y al día siguiente ves que todo el mundo se apunta al carro de meter la IA con calzador para vender más y mejor la misma piedra que llevan vendiendo 10 años. Sin duda ChatGPT ha hecho una gran labor «democratizando» la IA ante todos y que cualquiera pueda utilizarla sin tener ni idea de cómo funciona, al fin y al cabo, todos conducimos un coche pero pocos saben cómo funciona un motor por dentro: No hace falta entender cómo funciona algo para poder utilizarlo y venderlo como si fueras un experto.

En el mundo de las comunicaciones, meter la IA ha sido la siguiente gran revolución más allá de «meter Whatsapp como mensajería Omnicanal multitodo y para todos«. Ya cualquiera pone un bot con el que hablar 24 horas para responder dudas sobre cualquier tema que te atormente. No es una crítica, es algo previsible en un mercado tan estabilizado como el de las comunicaciones.

Si no tienes nada con lo que destacar, métele IA en la sopa y dale un toque «fresco» a tu software. Échale un poco de transcripción, un agente en forma de robot de mensajería y un tts molón que parezca humano y ya tienes un producto actualizado.

Con DeepSeek-R1 opensource, jugando con Ollama o GPT4ALL o algún otro software para montarte tu propio servidor al que le metemos unas cuantas GPU que ya no sirvan para minar bitcoins, y ya tenemos un servidor para que nuestros clientes puedan hablar y responder las 24 horas. Por cierto ¿Qué tal la concurrencia? ¿Cómo lleva ese servidor trabajar con varias personas llamando a la vez? ummm mejor no lo pensemos, quizá no es el momento, es sólo un prototipo.

Las empresas de Cloud te alquilan servidores GPU para trabajar con IA. A precio de oro. Miras el coste de una tarjeta Nvidia H100 y no baja de 30.000€, así que alquilarse una máquina para montarte tu propio servidor IA con Ollama no es tan mala idea. Juntamos un par de tarjetas RTX4090 y eso dará para algo…

Esto en el mejor de los casos… si dependes de la API de algún servicio tienes un problema. Hoy tiene un precio, mañana será más barato, pasado lo subirán un poco, en menos de lo que esperas, estarás pagando una fortuna y tu filosofía de «el cliente pagará lo que sea por esto» se esfumará tan rápido como vino.

Hoy todo el mundo está alucinando con la IA, sus enormes posibilidades ilimitadas para mejorar hasta la calculadora del móvil. No aprendemos de las enseñanzas de la escuela empresarial americana: Haz algo lo más rápido posible. Acostumbra a los usuarios a utilizar algo de forma prácticamente gratis y así evitarás que aparezca mucha competencia. Sigue avanzando hasta que la competencia ya no pueda pillarte y cuando lo consigas, ya puedes empezar a cobrar.

Ahora todo es felicidad y gran descubrimiento del poder de la IA, mientras millones de personas regalan las fotos de sus caras a una cuenta gratuita de ChatGPT. DeepSeek-R1 fue una torta con la mano abierta, una forma de decir: Pensabas que la IA iba a ser cosa de dos o tres empresas americanas, pero acabamos de ofrecer el modelo abierto a todos para que cualquiera pueda competir y seguir desarrollando.

Ahora OpenAI quiere ofrecer un modelo Open Source (https://openai.com/open-model-feedback/) para «competir» contra Deepseek. Es como si Microsoft anunciara que va a ofrecer una versión de Windows «open source». Creo que no distinguen bien entre «software abierto» y «software libre». Te enseño cómo es por dentro, pero no te dejo usarlo porque …

En cambio Deepseek no sólo es OpenSource, DeepSeek es software libre. (tiene licencia MIT).

Para todos los expertos en IA… la IA no es simplemente usar un modelo. Son datos, muchos datos, un dataset increíblemente grande con el que enseñar al modelo en cuestión. Son formatos diferentes de modelos, algunos más compatibles que otros y algunos más interesantes que otros.

Realmente la IA nos va a quitar de trabajar, tarde o temprano, a todos los que trabajamos delante de un ordenador. Saldrá lo necesario para que le enseñemos a hacer nuestro trabajo, a ser más creativos, a probar, equivocarse y volver a intentarlo sin cometer los mismos errores. «El ser humano es el único animal que tropieza dos veces sobre la misma piedra», la IA no es humana, no caerá dos veces sobre la misma piedra, no se equivocará, aprenderá rápido y terminará haciendo lo que haces, por muy complejo y muy lejano que te parezca.

Aún así, soy un gran fan de la IA. De la primera que aprendí en la Universidad y de la nueva. No hay nada como aprender a montar tu propio modelo desde cero, enseñarle con un dataset propio, preguntarle y ver que hasta ChatGPT se ríe de la respuesta de mierda que te ha dado… pero me da una respuesta… desde cero (bueno, de cero no, con un buen puñado de librerías de Python LIBRES).

Hacer un robot usando ChatGPT o Ollama es un gran avance, montar tu propio modelo para enseñar lo que quieres que aprenda y poder ejecutar 400 peticiones concurrentes en una CPU sin necesidad de tarjetas gráficas, es mucho mejor. ;D

Así que sí… la IA tiene dos velocidades:

- Por un lado, no hay nada que asuste más que subir una foto y que te haga una caricatura perfecta, o ponerse a programar y ver cómo el Copilot se adelanta a lo que ibas a escribir o pedirle consejo sobre un diseño de una web y que te pregunte si la quieres en React o prefieres que te la dibuje en Figma. En este momento piensas que más nos vale empezar a buscarnos un hobby con el que sentirnos felices.

- Por otro lado, sigo pensando que el mundo del software libre acaba de abrir un melón muy interesante y que la IA bien usada puede ser muy, muy útil si se sabe manejar muy bien. Si no dejamos que las 3 empresas de siempre monopolicen el mercado haciéndola impracticable ante el resto del mundo.

Por lo que, tanto por un lado como por el otro… voy a ir aprendiendo botánica para montarme mi propio huerto donde plantar lechugas, patatas y tomates … por si las moscas.